内网环境搭建

0x00:from

--《内网安全攻防》

0x01.搭建域环境

通常所说的内网渗透,很大程度上就是域渗透测试环境,在Windows的活动目录环境下进行一系列操作,掌握其操作方法和运行机制,对内网的安全维护有很大的帮助。常见的域环境是使用Windows server 2012 r2、win7 或者win server 2003操作系统搭建的windows域环境。

在下面的实验中,将创建一个域环境。配置一台Windows server 2012 r2 服务器,将其升级为域控制器,然后将win server 2008加入该域。两台机器的IP地址如下:

win server 2012 R2 :192.168.1.1

win server 2008 R2 : 192.168.1.2

1.windows server 2012 R2服务器

(1)设置服务器

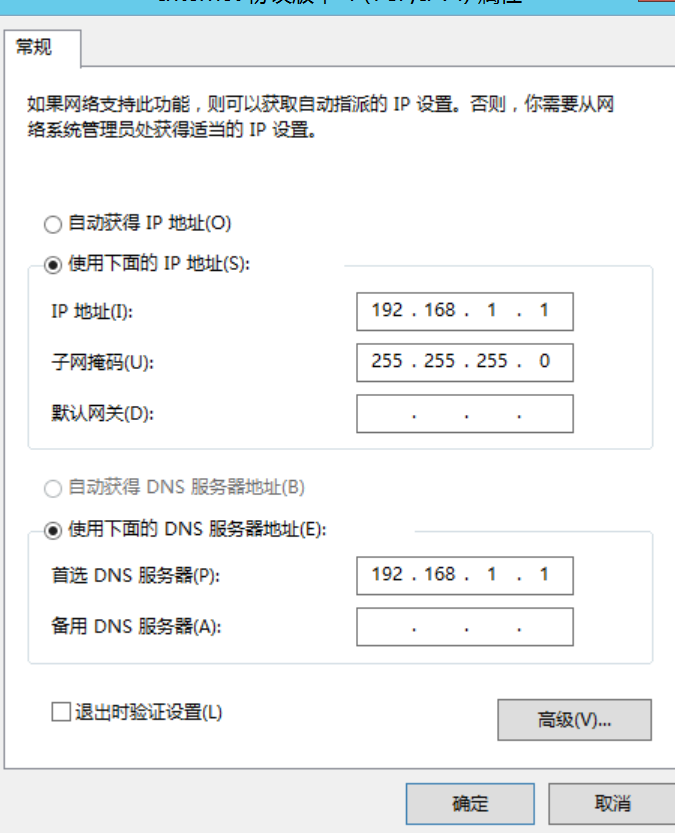

在虚拟机中安装windows server 2012 R2操作系统,设置其IP地址为 192.168.1.1、子网掩码为255.255.255.0 ,DNS指向本机IP地址。

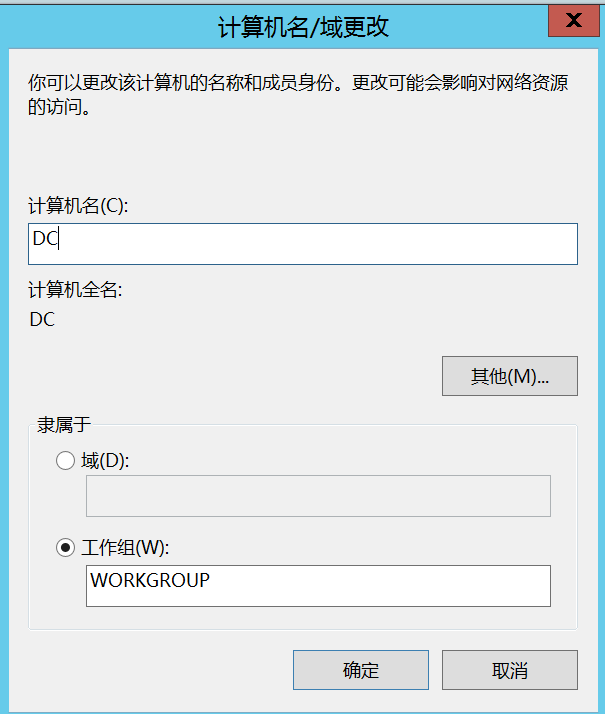

(2)更改计算机名

使用本地管理员账号登录,将计算机名改为“DC”(随便什么都行),再将本机升级为域控制器后,机器全名会改为DC.pure.top.更改后,需要重启服务器。

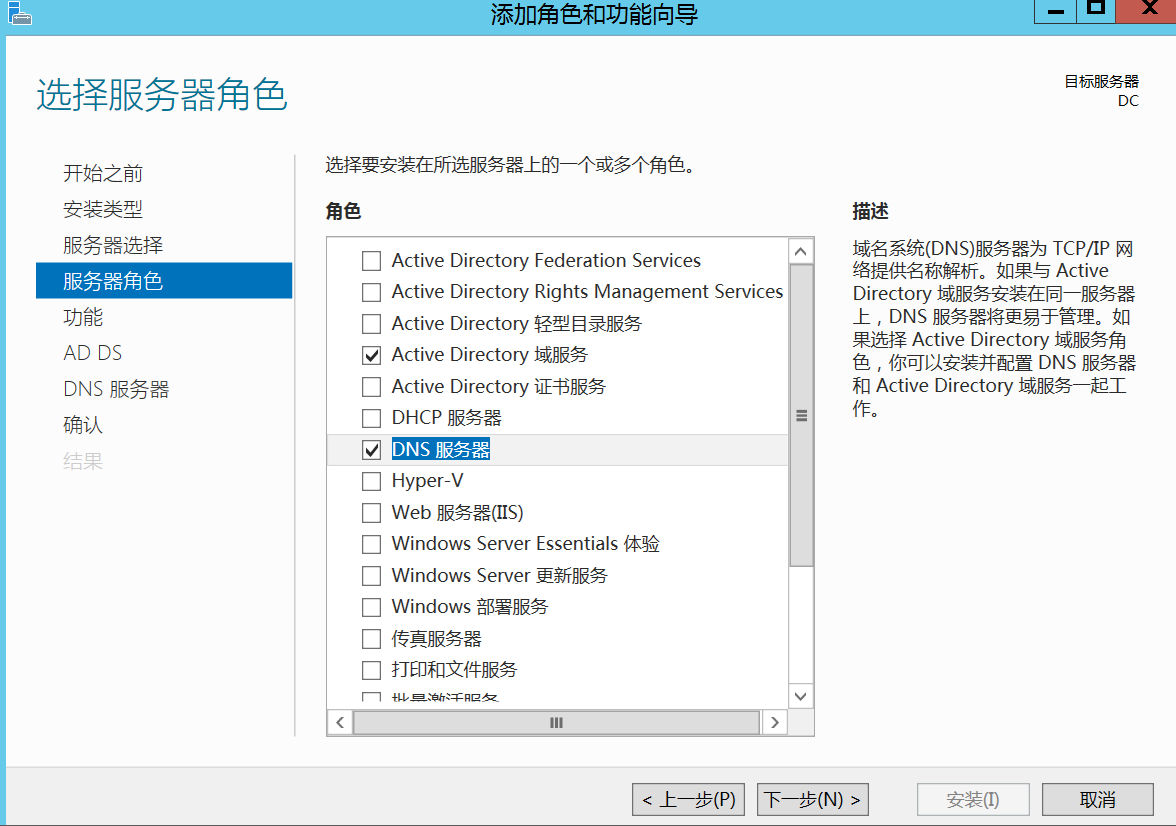

(3)安装域控制器和DNS服务

接下来,在win server 2012 R2上安装域控制器和DNS服务。

登陆2012,可以看到“服务器管理器”窗口,

单击“添加角色和功能”,进入“添加角色和功能向导”界面。在“开始之前”部分,保持默认设置。单击“下一步”按钮。进入“安装类型”部分,选择“基于角色或者基于功能的安装”选项。单击“下一步”按钮,进入“服务器选择”部分.目前,在服务器池中只有当前这台机器,保持默认设置。单击“下一步”按钮,在“服务器角色”部分勾选“Active Directory 域服务”和“DNS服务器”复选框,如下图所示。

在功能界面保持默认设置,单击“下一步”按钮,进入“确认”部分。确认需要安装的组件,勾选“如果需要,自动重新启动目标服务器”复选框,点击“安装”按钮。

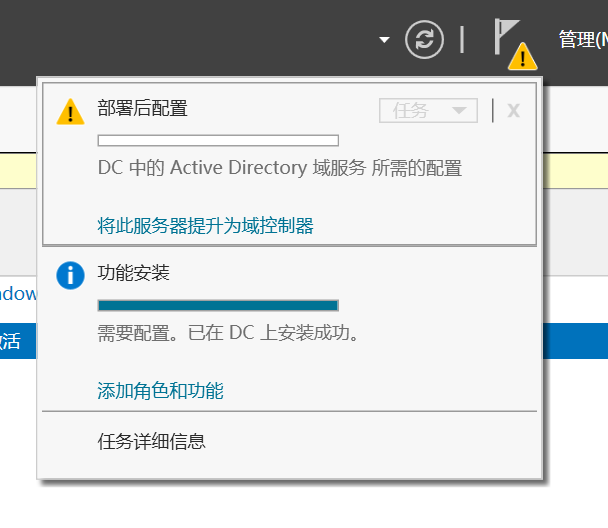

(4)升级服务器

安装AD域服务后,需要将此服务器提升为域控制器。单击“将此服务器提升为域控制器”选项(如果不小心点击了“关闭”按钮,可以打开“服务器管理器”界面进行操作),在界面右上角可以看到一个中间有“!”的三角形按钮。单击该按钮。

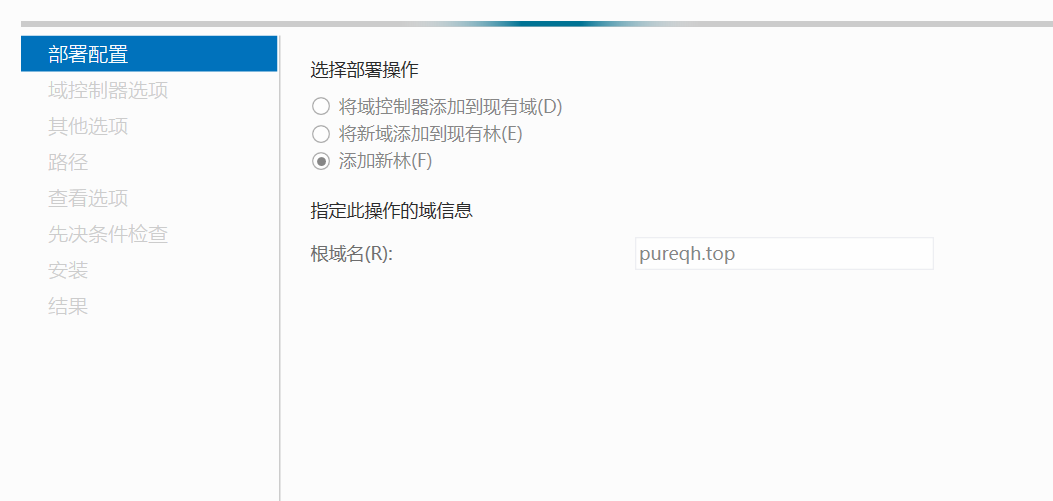

接着,进入“Active Directory 域服务配置向导”界面,在“部署配置”部分单击选中“添加新林”单选按钮,然后输入根域名“pureqh.top”(必须使用符合DNS命名约定的根域名)。

在“域控制器选项”部分,将林功能级别、域功能级别都设置为“Windows Server 2012 R2”。创建域林时,在默认情况下应选择DNS服务器,林中的第一个域控制器必须是全局目录服务器且不能是只读控制器(RODC)。然后,设置目录服务还原模式的密码(在开机进入安全模式修复活动目录数据库时将使用此密码)。

在“DNS选项”部分会出现关于DNS的警告。无需理会,保持默认设置即可。

单击“下一步”按钮,进入“其他选项”部分。在“NetBIOS域名”(不支持DNS域名的旧版本操作系统,例如Windows98、NT,需要通过NetBIOS域名进行通信)部分保持默认设置。单击“下一步”按钮。进入“路径”部分,指定数据库、日志、SYSVOL文件夹的位置,其他选项保持默认设置。单击“下一步”按钮,保持默认设置。单击“下一步”按钮,最后单击“安装”按钮。安装完毕需要重启服务器。

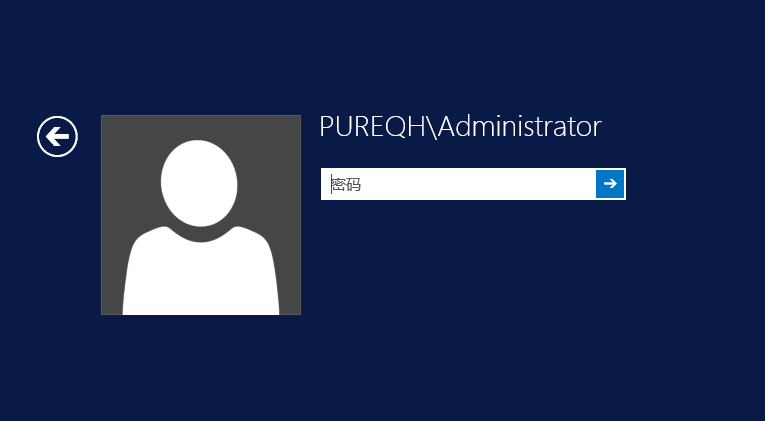

服务器重启后,需要使用域管理员账户(pureqh/Administrator)登陆。此时,在服务器管理器界面就可以看到ADDS、DNS服务器了。

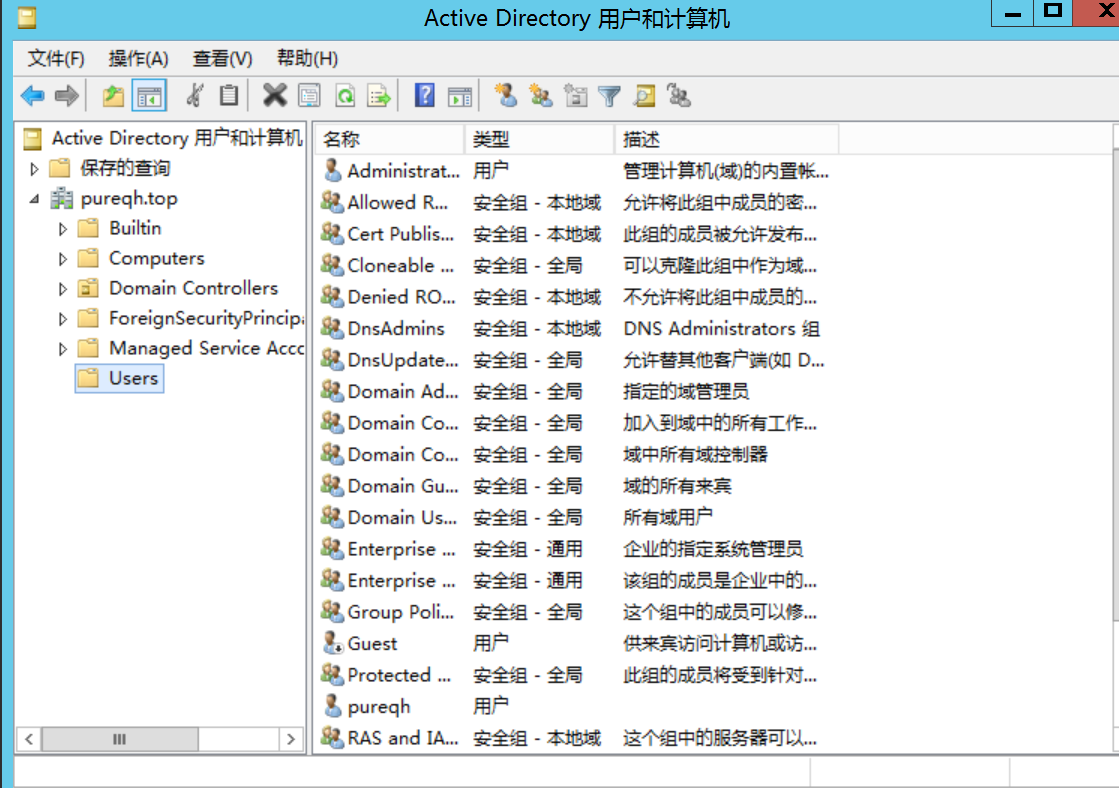

(5)创建Active Directory 用户

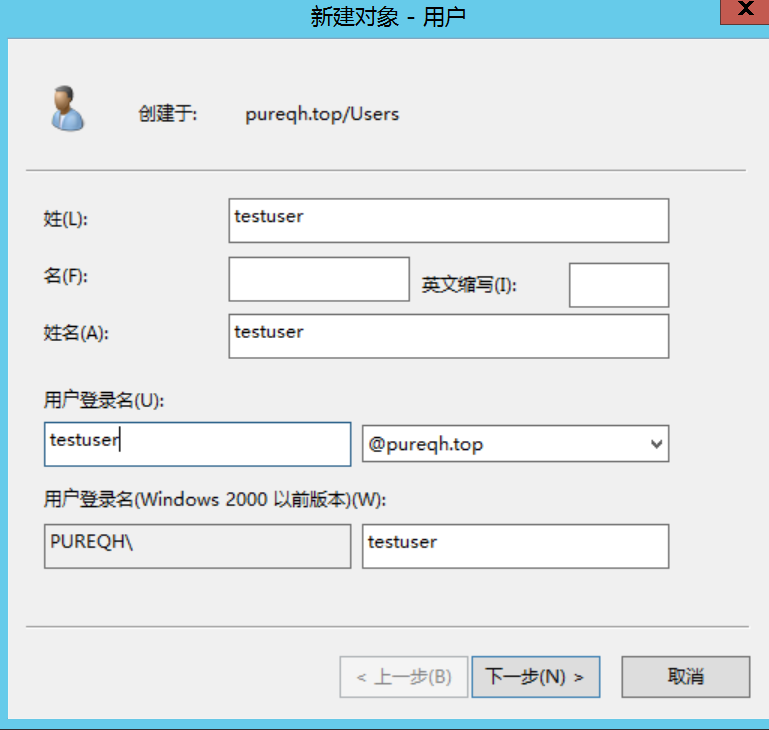

为Windows Server 2008 R2和其他用户创建域控制器账户。在“ Active Directory 用户和计算机”界面中选择“Users”目录并单击右键,使用弹出的快捷菜单添加用户。

创建testuser用户。

2.windows server 2008 r2 计算机

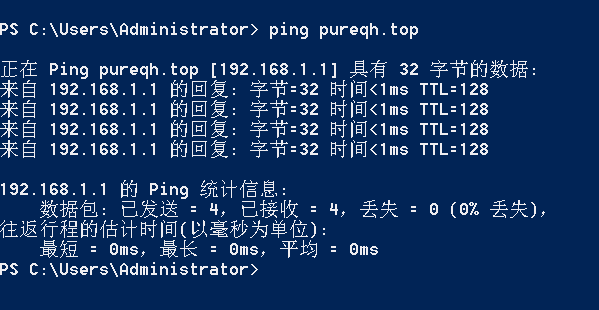

将2008计算机添加到该域中,设置IP地址为192.168.1.2,设置DNS地址为192.168.1.1,然后运行“ping pureqh.top”命令进行测试。

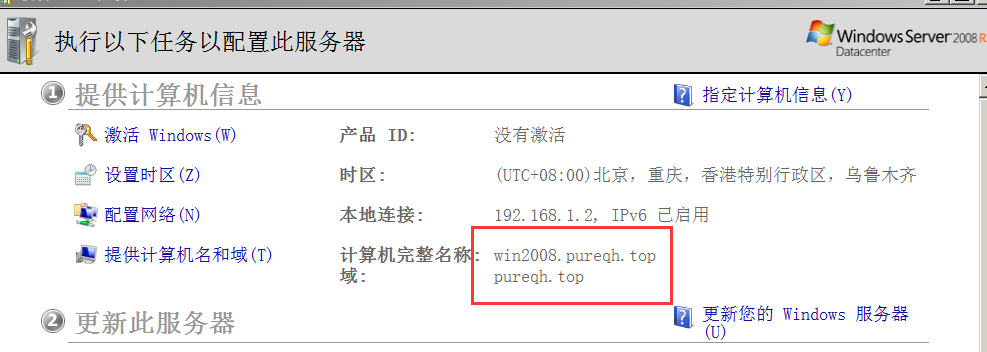

接下来,将主机加入域,更改计算机名为“win2008”,将域名改为“pureqh.top”单击确定按钮,会弹出要求输入拥有权限的域账户名和密码的对话框,输入域管理员的账户密码,完成操作后重启即可。

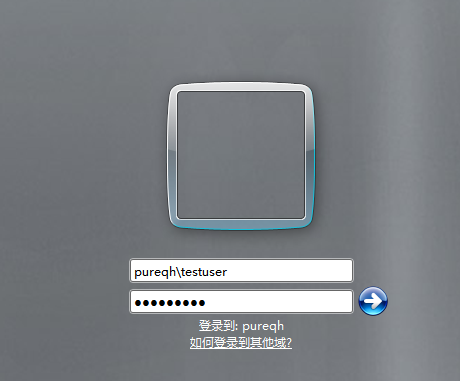

此时登陆也可以使用刚刚创建的testuser用户登陆域。

0x02:其他服务器环境搭建

环境完成后,可以安装一些包含漏洞的软件项目用于测试,所以最好使用host-only模式。

1.Metasploitable2

2. Metasploitable3

3.OWASPBWA

4.DVWA