(水)记一次作死钓鱼网站的渗透

此处为配图

0x01:前言

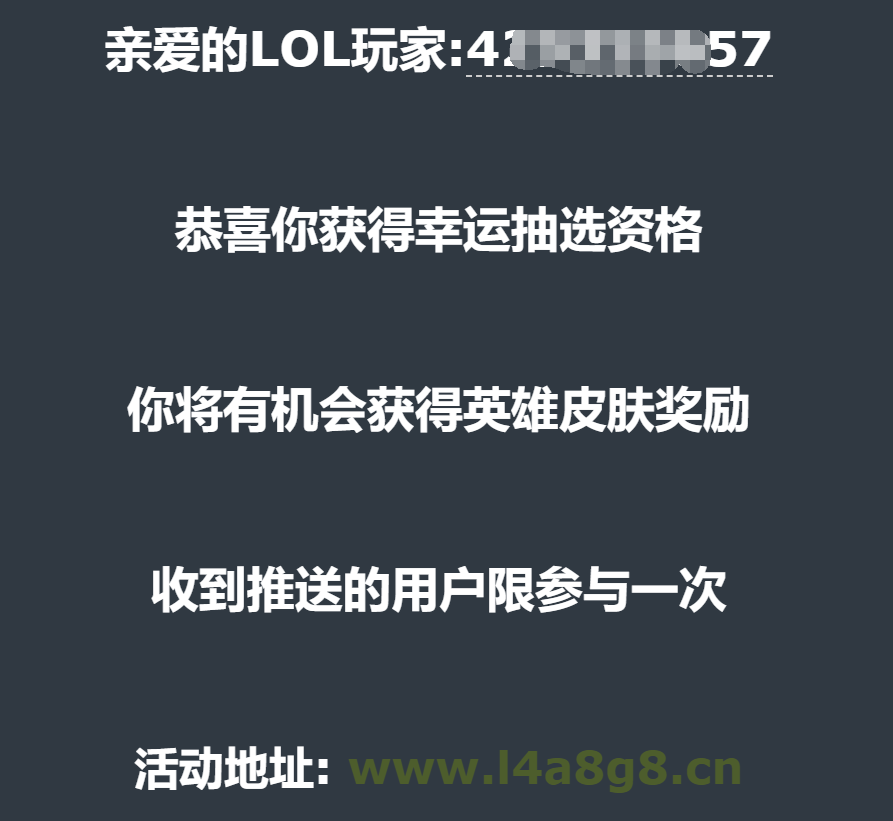

事情是这样的,前天收到一个钓鱼邮件

那就不好意思了,你敢来我就敢收。

0x02:信息收集

看这诡异的域名,一看就知道不是什么好鸟,你的前辈们好歹还会用用短链接,你这直接就扔过来了...

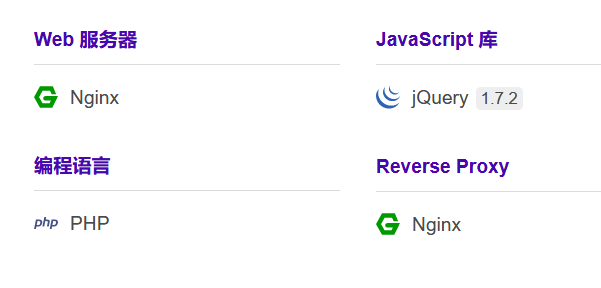

php语言,一般钓鱼站都是php,而且模板都是网上下载的,这里尝试从源代码找cms信息。无果,查看form表单指向哪里

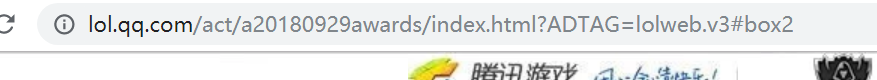

尝试访问,跳转到了lol的官网

通常钓鱼站前台都是这样一个结构,高仿的外观,熟悉的跳转页面。所以突破点不在前台。

0x03:尝试突破

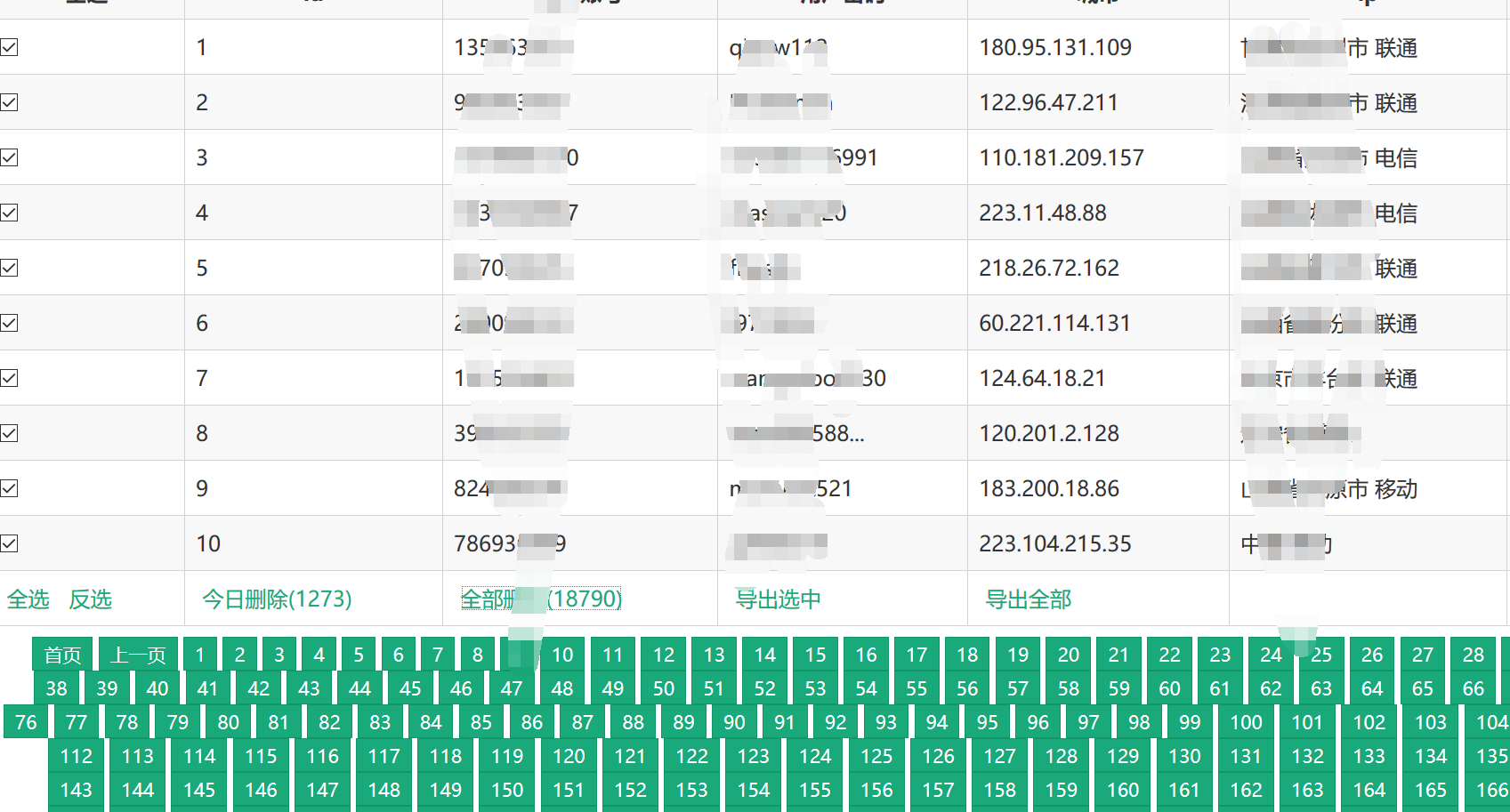

既然不在前台,那就尝试在后台做文章,首先扫描后台路径

其实这种站我见过好几次了,一模一样的网站结构,这里为了溯源就把过程写一下了

出来个登录框,看到登录框,无非就是爆破和注入,但是爆破这种玄学,别说密码,账号都爆不出来(后面就会知道为什么账号都爆不出来)。

尝试注入:账号输入单引号,密码任意

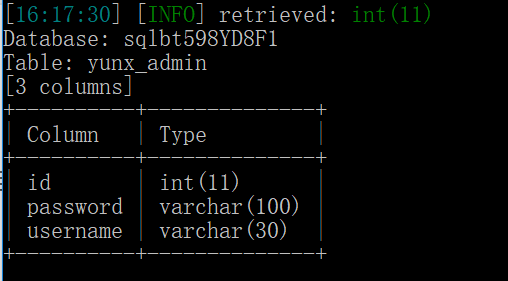

很贴心的报错了,由于没有安全软件,所以直接上SQL map

下面就是往出拉密码,信息在sql这个库里

这里有一个小技巧,可以到登录页面的源码直接看列名,猜一下,大多数源码的文本框名和服务端参数名是一样的

这里的用户名是这样的,所以爆破是没有意义的。

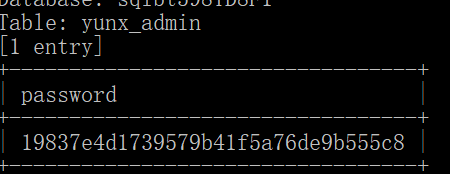

继续爆破密码

去somd5解一下

0x04:删库跑路

进后台,删库,好像删不了,比较恶心也没其他功能...上交给国家了